زیرساختهای دیجیتالی دیروز، پاسخ حملات سایبری امروز و فردا را نمیدهد

زیرساختهای دیجیتالی ایران تاب حملات سایبری مداومی که تشدید شده است را ندارد. در واقع…

۲۹ بهمن ۱۴۰۴

۲۰ آبان ۱۴۰۲

زمان مطالعه : ۸ دقیقه

بسیاری از کاربران بر این باورند که دانلود از گوگلپلی، فروشگاه رسمی گوگل برای اپلیکیشنهای اندرویدی، مساوی با امنیت کامل است. با اینکه ناظران گوگل همواره بر اپلیکیشنهای این پلتفرم نظارت دارند و به نسبت دیگر فروشگاهها امنیت بیشتری را در آن شاهد هستیم اما همین فروشگاه رسمی هم میزبان حجم زیادی بدافزار است و تبهکاران با تکنیکهای مختلفی اپلیکیشنهای خود را وارد این فروشگاه میکنند.

به گزارش پیوست، بدافزار، تروجان و ترفندهای فیشینگ روزانه در پلتفرم و حوزههای مختلف کاربران را قربانی میکنند. برخی با هدف گرفتن حساب بانکی و برخی دیگر دادههای شخصی و حتی نمایش تبلیغات وارد دستگاههای هوشمند شده و علاوه بر زیان مالی، خطرات امنیتی را برای کاربر به دنبال دارند. تبهکاران گاه دادههای کاربران را در بازار سیاه به فروش گذاشته و از آن برای طراحی ترفندهای جدید استفاده میکنند.

در این پست براساس گزارشی از شرکت امنیتی کسپراسکای، نگاهی به مهمترین نمونههای بدافزاری در فروشگاه رسمی اندروید (گوگلپلی) میاندازیم و میبینیم چگونه این اپلیکیشنها از پلتفرم رسمی گوگل بیش از ۶۰۰ میلیون بار دانلود شدند.

یکی از نمونههای کوچک اما جالب بدافزاری، iRecorder است. این اپلیکیشن که برای ضبط محتوای صفحه نمایش گوشیهای اندروید استفاده میشود در سپتامبر ۲۰۲۱ وارد گوگلپلی شد.

اما در آگوست ۲۰۲۲، توسعه دهندگان این اپلیکیشن آن را به بدافزاری آلوده کردند: کدی مربوط به تروجان Ahmyth که هر ۱۵ دقیقه یک بار صدای میکروفون کاربران این اپلیکیشن را ضبط و به سرور ارسال میکند. تا زمان شناسایی این اپلیکیشن در ماه مه ۲۰۲۳، iRecorder بیش از ۵۰ هزار بار دانلود شده بود.

این روش یکی از رایجترین راهکارهای ورودی تبهکاران به گوگلپلی است. در ابتدا یک اپلیکیشن مجاز از سوی توسعه دهندگان به گوگل ارائه میشود که تمامی پیشنیازها را دارا است. اما پس از جذب مخاطب و شهرت کافی، کد بدافزاری از طریق یک بروزرسانی وارد گوشی کاربران میشود.

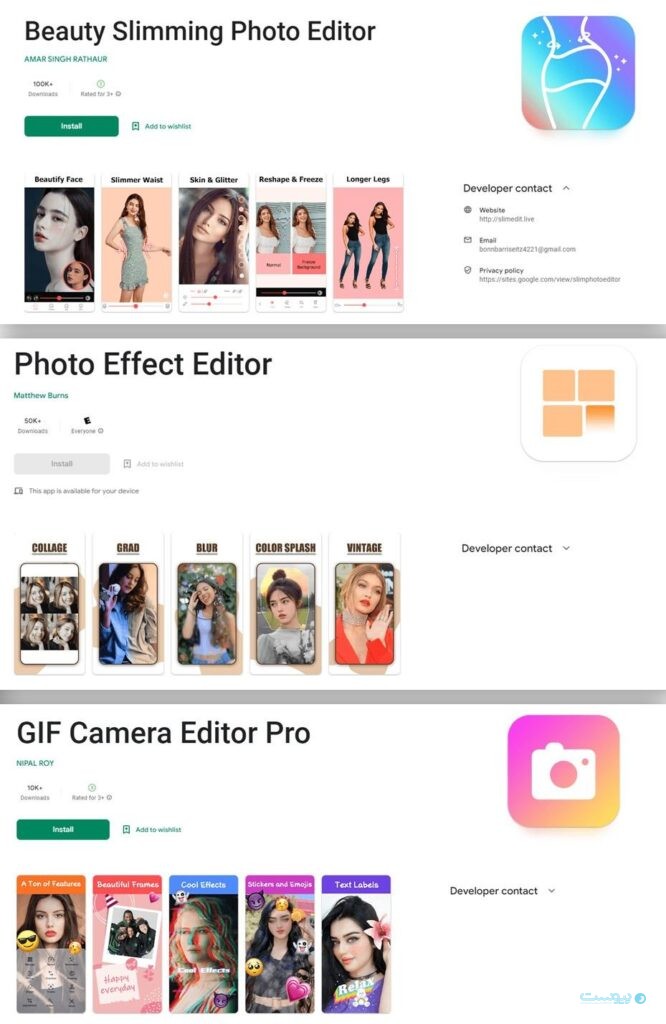

در ماه مه ۲۰۲۳ متخصصان کسپراسکای چندین اپلیکیشن را در گوگلپلی شناسایی کردند که به تروجان اشتراک Fleckpe آلوده بودند. تا به آن تاریخ، ۶۲۰ هزار نصب برای این اپلیکیشنها به ثبت رسیده بود. جالب اینکه این اپلیکیشنها مربوط به چند توسعهدهنده مختلف بودند. این یک ترفند رایج تبهکاری است که براساس آن مجرمان سایبری با افتتاح چندین حساب توسعه دهنده در فروشگاه گوگل، اطمینان حاصل میکنند که حتی در صورت شناسایی یک حساب از سوی ناظران گوگل، بتوانند نرمافزار آلوده را در حساب دیگری منتشر کنند.

پس از نصب این اپلیکیشن آلوده، محتوایی آلوده در گوشی قربانی دانلود شده و سپس تروجان به سرور مرجع متصل میشود. این تروجان اطلاعات کشور و اوپراتور سلولی را در اختیار تبهکاران میگذارد. سرور در مرحله بعدی براساس این اطلاعات دستورالعملی را ارائه میکند. Fleckpe پس از دریافت اطلاعات از سرور، صفحات وبی با اشتراک پولی را در یک پنجره مرورگر نامرعی برای کرابر باز کرده و با نفوذ به سیستم دریافت کد تایید اشتراک، کاربر را از طریق حساب اوپراتور سلولی مشترک خدماتی ناخواسته میکند.

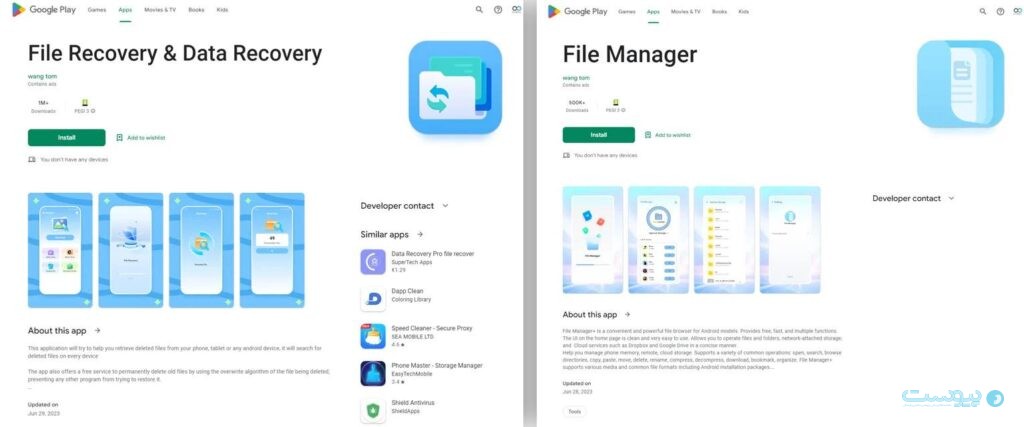

در جولای ۲۰۲۳، دو اپلیکیشن مدیریت فایل در گوگلپلی شناسایی شد-یکی با یک میلیون دانلود، دیگری با نیم میلیون. با وجود تضمین توسعه دهندگان در مورد عدم جمعآوری داده، محققان متوجه شدند که اطلاعات زیادی از جمله مخاطبان، مکان لحظهای، دادههای مربوط به مدل گوشی هوشمند و شبکه سلولی، فایلهای تصاویر، صوت و ویدیو و چیزهای دیگر به سرورهای چین منتقل میشوند.

این اپلیکیشنهای آلوده برای جلوگیری از حذف، آیکونهایی را روی صفحه اصلی مخفی میکنند- این هم ترفند رایج دیگری در بین تولیدکنندگان بدافزار است.

در آگوست ۲۰۲۳، نمونه دیگری از بدافزار در حدود ۴۳ اپلیکیشن- از جمله دانلودر موسیقی، خبر، تقویم و پخش TV/DMB-شناسایی شد که به صورت پنهان و زمانی که صفحه نمایش گوشی خاموش است، تبلیغاتی را نمایش میدهند.

برای اینکه فعالیت در پسزمینه انجام شود، این اپلیکیشنها از کاربر میخواهند تا به لیست استثنا از ذخیره انرژی اضافه شوند. طبیعتا این مساله باعث کاهش عمر باتری میشود. این اپلیکیشنها روی هم رفته ۲.۵ میلیون بار دانلود شدهاند و مخاطب اصلی آنها مردم کره است.

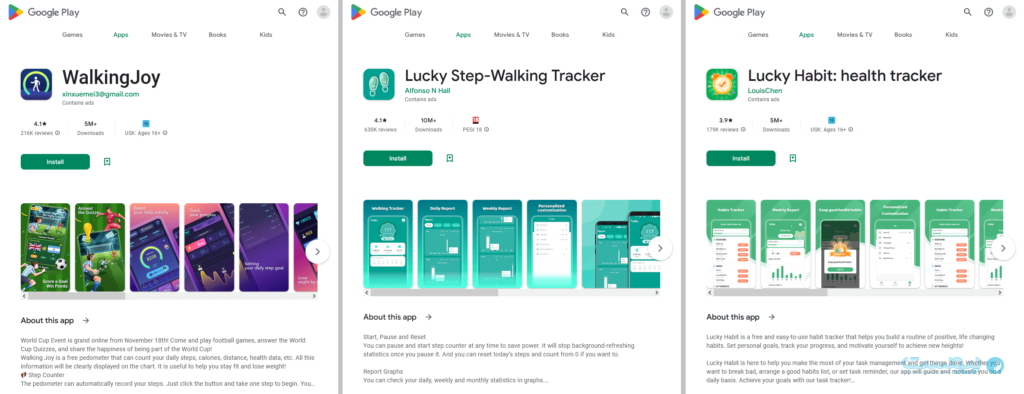

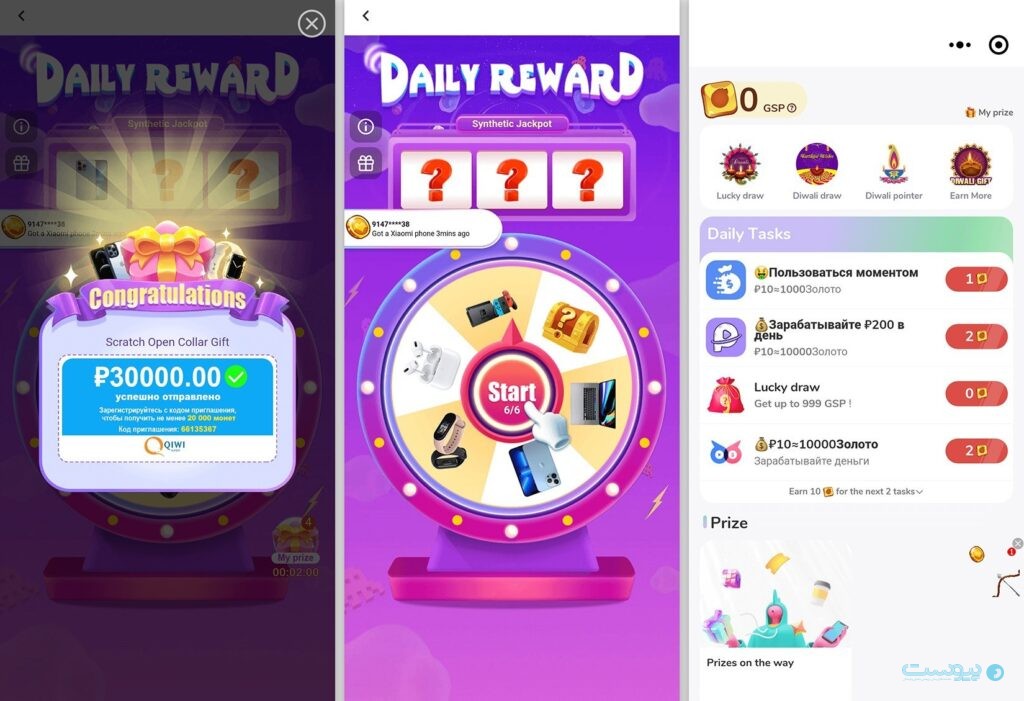

مطالعهای در اوایل سال ۲۰۲۳ از چندین اپیلکیشن گوگلپلی با بیش از ۲۰ میلیون دانلود پردهبرداری کرد. این اپلیکیشنها عمدتا خود را به عنوان ابزاری برای زیرنظر گرفتن سلامتی جا میزنند و با وعده پاداش برای کارهایی مثل راهرفتن و دیگر فعالیتها یا نمایش تبلیغات و نصب اپلیکیشنهای دیگر کاربر را مجاب میکنند.

در ازای انجام این کارها یک سری امتیاز به کاربر تعلق میگیرد که در ظاهر میتوان آن امتیازها را به پول واقعی تبدیل کرد. مشکل اینجاست که برای دریافت پاداش واقعی به سرحدی از امتیاز نیاز دارید که رسیدن به آن تقریبا غیرممکن است.

گوگلپلی در سال ۲۰۲۳ از چندین بازی آلوده نیز میزبانی کرد که عمده آنها نسخه مشابهی از بازی ماینکرافت بودند (البته که مواردی مشابه در گذشته نیز گزارش شده است.) در آوریل ۲۰۲۳، نسخههای جعلی و مشابه ماینکرافت در فروشگاه رسمی اندروید بیش از ۳۸ میلیون بار دانلود شدند و داخل این اپلیکیشنها یک تبلیغافزار، یا همان تبلیغات پنهان، شناسایی شد.

در این حالت با اجرای اپلیکیشن آلوده، تبلیغات پنهان بدون اطلاع کار به نمایش گذشته میشوند. این مساله به خودی خود مشکل بزرگی نیست اما بر عملکرد و عمر باتری دستگاه تاثیرگذار است.

افزون بر این، چنین اپلیکیشنهایی ممکن است در آینده از الگوهای کسب درآمد کمخطر نیز استفاده کنند. اینهم یکی دیگر از ترفندهای رایج تولیدکنندگان بدافزار اندرویدی است: تغییر الگوهای تبهکاری با توجه به سوددهی آن الگو.

مجددا در آوریل ۲۰۲۳ بیش از ۶۰ اپلیکیشن دیگر آلوده به تبلیغافزار شناسایی شدند. محققان این تبلیغافزار را Goldoson مینامند. این اپلیکیشنها روی هم رفته بیش از ۱۰۰ میلیون مرتبه از گوگلپلی دانلود شدهاند و فروشگاه ONE کره نیز بیش از ۸ میلیون دانلود از اپلیکیشنهای مشابه را ثبت کرده است.

این بدافزار نیز با باز کردن صفحات وب در پس زمینه اپلیکیشن، تبلیغات پنهان به کاربر نمایش میدهد. همچنین این اپلیکیشنها دادههای کاربر-از جمله دادههای مربوط به اپلیکیشنهای نصب شده، مکان جغرافیایی، آدرس دستگاههای متصل به گوشی از طریق وایفای و بلوتوث و غیره-را نیز جمعآوری میکنند.

بدافزار Goldoson از طریق کتابخانهای که بسیاری از توسعهدهندگان معتبر نیز از آن استفاده میکنند وارد اپلیکیشنها میشود. توسعه دهندگان معمولا اطلاعی از این موضوع ندارند و چنین حادثهای به وفور در جهان اپلیکیشنها رخ میدهد: معمولا تولیدکنندگان بدافزار به جای توسعه و عرضه اپلیکیشن در گوگلپلی، کتابخانههای آلودهای را تولید میکنند و در نهایت این کتابخانهها در کد اپلیکیشنهای معتبر به کار میروند.

بزرگترین حادثه بدافزاری امسال مربوط در ماه مه ۲۰۲۳ شناسایی شد: تیمی از محققان ۱۰۱ اپلیکیشن آلوده را در گوگلپلی شناسایی کردند که روی هم رفته بیش از ۴۲۱ میلیون دانلود داشتند. در داخل هرکدام از این اپلیکیشنها بدافزاری به نام SpinOk شناسایی شد.

کمی بعد، تیم دیگری از محققان ۹۲ اپلیکیشن دیگر با همین بدافزار را شناسایی کردند که آنها هم حدود ۳۰ میلیون مرتبه دانلود داشتند. در مجموع ۲۰۰ اپلیکیشن آلوده ۴۵۱ میلیون بار در گوگلپلی دانلود شده بودند. در این مورد هم کد آلوده از طریق یک کتابخانه به داخل اپلیکیشنها نفوذ کرده بود.

اپلیکیشنهای آلوده در ظاهر بازیهای کوچکی با وعده پاداش به کاربران نمایش میدادند. اما این تمام ماجرا نبود: کتابخانه آلوده در پس زمینه دادههای کاربران را جمعآوری و به سرور مهاجمان ارسال میکرد.

البته که حتی این متن طولانی هم تمام موارد آلوده در فروشگاه رسمی گوگل را پوشش نمیدهد- تنها موارد چشمگیر در اینجا گزارش شدند. اما نکته اصلی این است که بدافزارها بیش از آنچه بسیاری تصورش را میکنند در داخل گوگلپلی به چشم میخورند-اپلیکیشنهای آلوده روی هم رفته بیش از نیم میلیارد بار دانلود شدهاند.

اما فروشگاههای رسمی همچنان امنترین مرجع دانلود اپلیکیشن هستند. دانلود اپلیکیشن از منابع دیگر بسیار خطرناکتر است و ما به هیچ عنوان چنین رویکردی را پیشنهاد نمیکنیم. اما برای در امان ماندن از بدافزارهای موجود در گوگلپلی بهتر است: