زیرساختهای اینترنتی وزارت علوم پس از کرونا بهروزرسانی نشده است

قطعیهای اخیر اینترنت بار دیگر ضعف قدیمی زیرساختهای آموزش عالی را عیان کرده است. زیرساختهایی…

۲۹ بهمن ۱۴۰۴

۱۱ آذر ۱۴۰۲

زمان مطالعه : ۱۰ دقیقه

باتنت (Botnet) مجموعهای از دستگاههای متصل به اینترنت است که میتواند شامل رایانههای شخصی، سرورها، تلفنهای همراه و دستگاههای اینترنت اشیاء باشد که توسط بدافزار آلوده و کنترل میشوند. دستگاههایی که آلوده شدهاند از راه دور و اغلب توسط مجرمان سایبری کنترل میشوند و برای عملکردهای خاص مورد استفاده قرار میگیرند، اما اغلب این حملات از دید کاربران پنهان میماند.

سیستمهای باتنت (Botnet) معمولاً برای ارسال ایمیلهای هرزنامه، شرکت در کمپینهای کلاهبرداری کلیکی و حملات DDOS مورد استفاده قرار میگیرند.

یک بات نت به گروهی از رایانهها اشاره دارد که به بدافزارها آلوده شده و تحت کنترل یک مجرم سایبری قرار گرفتهاند. اصطلاح Botnet یک portmanteau از کلمات ربات و شبکه است و هر دستگاه آلوده به عنوان ربات نامیده میشود. باتنت (Botnet) برای انجام عملیاتی مانند ارسال هرزنامه، سرقت دادهها، باج افزار، کلاهبرداری از طریق تبلیغات کلیکی یا حملات توزیع خدمات استفاده میشوند.

در حالی که برخی از بدافزارها مانند باج افزار تأثیر مستقیمی بر دستگاه خواهند گذاشت، بدافزار Botnet DDOS میتواند عملکرد متفاوتی را از خود نشان دهد. Pathwayها شامل بهرهبرداری از آسیب پذیریهای وب سایت، بدافزارهای اسب تروجان و ترک احراز هویت ضعیف برای دستیابی از راه دور است.

پس از دسترسی، تمام این روشها منجر به نصب بدافزار در دستگاه هدف میشود و امکان کنترل از راه دور توسط اپراتور باتنت (Botnet) را فراهم میآورد. پس از آلوده شدن دستگاه، با جذب سایر دستگاههای سخت افزاری در شبکههای اطراف بدافزار بات نت به طور خودکار به دستگاههای اطراف منتقل میشود.

تعیین تعداد باتها در شبکه بسیار مشکل و تقریباً غیر ممکن است اما برای تعداد کل رباتها در یک بات نت پیشرفته از چند هزار تا یک میلیون متغیر است.

دلایل بسیاری برای استفاده از Botnet از فعالیتهای تحت حمایت دولت گرفته تا بسیاری از حملات صرفاً برای کسب سود ایجاد میشوند. استفاده از خدمات آنلاین بات نت به خصوص نسبت به میزان آسیبی که میتوانند وارد کنند نسبتاً ارزان است. موانع ایجاد بات نت به اندازهای کم است که برای برخی از توسعه دهندگان نرم افزار تبدیل به یک تجارت پر سود شده است.

واژه بات نت از دو سر واژه ربات (robot) و شبکه (network) گرفته شده است.

واژه بات نت از دو سر واژه ربات (robot) و شبکه (network) گرفته شده است. ربات، دستگاهی است که توسط کد مخرب آلوده شده باشد که سپس بخشی از یک شبکه یا شبکه ماشینهای آلوده میشود که همگی توسط یک مهاجم یا گروه مهاجم کنترل میشوند. بات نتها برای رشد، خودکارسازی و سرعت بخشیدن به توانایی هکرها برای انجام حملات بزرگتر ساخته شدهاند.

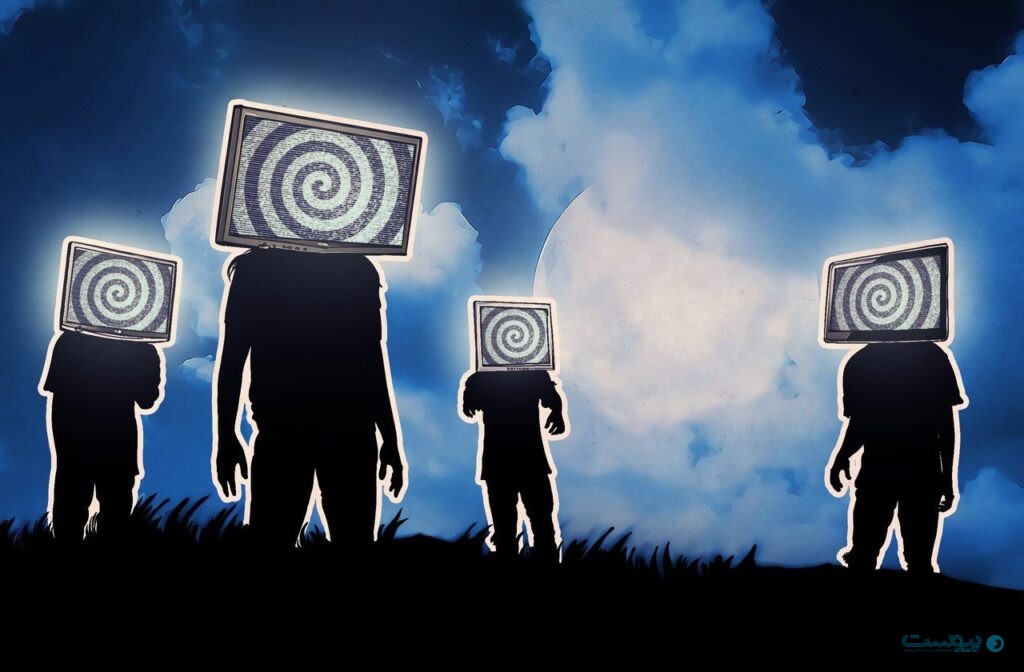

یک ربات گاهی اوقات زامبی نامیده میشود و یک باتنت (Botnet) گاهی به عنوان ارتش زامبی شناخته میشود. کسانی که بات نت را کنترل میکنند گاهی اوقات به عنوان گلهداران ربات شناخته میشوند. یک ربات ارباب گروهی از دستگاههایی که آلوده شدهاند را با دستورات از راه دور هدایت میکند. بعد از اینکه آنها رباتها را کامپایل کردند، گلهدار از برنامهنویسی خط فرمان به منظور هدایت اقدامات بعدی خود استفاده میکند.

رایانههای زامبی اشاره به دستگاههایی دارد که به بدافزار آلوده و برای استفاده در بات نت تصاحب شدهاند. دستگاهها تحت فرمانهای طراحی شده توسط رباتها بدون فکر عمل میکنند.

مراحل اولیه ساخت باتنت (Botnet) را میتوان تنها در چند مرحله زیر خلاصه کرد:

یک bot herder حمله را با آلوده کردن چندین دستگاه با کد مخرب آغاز میکند که به عنوان بات نت عمل میکنند. در مرحله بعدی این دستگاهها را در اختیار گرفته و حمله نهایی را انجام میدهند. بنابراین، در چنین شرایطی حتی اگر حمله را ردیابی کنید، نمیتوانید به راحتی رباتها را شناسایی کنید.

معماری باتنت (Botnet) با هدف بهبود کار و امکان ردیابی در مدت زمان طولانی توسعه یافته است. همانطور که قبلاً نیز اشاره شد، هنگامیکه تعداد دستگاههای مورد نظر را آلوده کرد botmaster یا همان bot herder با استفاده از دو روش کنترل رباتها را بر عهده میگیرد.

مدل سنتی کلاینت – سرور شامل راهاندازی یک سرور فرمان و کنترل (C&C) و ارسال دستورات خودکار به مشتریان بات نت آلوده از طریق یک پروتکل ارتباطی مانند گفتگوی Internet Relay Chat (IRC) است. قبل از درگیر شدن در یک حمله سایبری، اغلب رباتها را طوری برنامهریزی میکنند که خاموش بمانند و منتظر دستورات سرور C&C باشند. هنگامیکه bot herder فرمانی را به سرور صادر میکند، این فرمان پس از دریافت توسط سرور به کلاینتها منتقل میشود. سپس، کلاینتها دستورات را اجرا میکنند و یافتهها را به bot herder گزارش میدهند.

رویکرد دیگری که برای حملات بات نت در نظر گرفته شده است شبکه P2P است. به جای استفاده از سرورهای C&C، یک بات نت P2P به رویکرد غیرمتمرکز متکی است. دستگاههای آلوده به گونهای برنامهریزی میشوند که وب سایتهای مخرب یا حتی دستگاههای دیگری را که بخشی از بات نت هستند را بتوانند اسکن کنند. سپس رباتها میتوانند دستورات به روز شده یا آخرین نسخههای بدافزار را به اشتراک بگذارند.

رویکرد P2P نسبت به روش قبلی رایجتر است چرا که مجرمان سایبری و گروههای هکر سعی میکنند از شناسایی توسط فروشندگان امنیت سایبری و آژانسهایی امنیتی که اغلب از ارتباطات C2C برای مکانیابی و اختلال در عملیات بات نت استفاده میکنند اجتناب کنند.

سازندگان بات نت همواره به دنبال چیزی هستند که بتوانند از این طریق آن را به دست آورند، چه برای پول و چه برای رضایت شخصی. از جمله اهدافی که مجرمان سایبری از حملات بات نت دنبال میکنند عبارتند از:

بیشتر انگیزههای ساخت بات نت شبیه به سایر مجرمان سایبری است. در بسیاری از این موارد مجرمان یا میخواهند چیزی ارزشمند را بدزدند یا اینکه برای دیگران دردسر درست کنند.

در برخی از موارد، مجرمان سایبری از طریق فروش دسترسی به شبکه ماشینهای زامبی کسب درآمد میکنند. خریداران مجرمان سایبری دیگری هستند که به صورت اجاره ماهیانه یا به صورت فروش مستقیم مبلغ را پرداخت میکنند.

برخی از افراد نیز صرفاً برای اینکه به دیگران اثبات کنند که میتوانند بات نت ایجاد کنند دست به چنین عملی میزنند. صرفنظر از انگیزه فردی، بات نتها برای همه انواع حمله هم به کاربران تحت کنترل بات نت و هم برای سایر افراد استفاده میشوند.

در حالی که بات نتها به خودی خود نوعی حمله محسوب میشوند اما از تکنیکهای مختلفی برای اجرای حملات خود استفاده میکنند. از جمله تکنیکهایی که آنها استفاده میکنند شامل موارد زیر است:

اکنون تا اینجای مقاله دانستید که باتنت (Botnet) چگونه کار میکند، میتوانید تصور کنید که این نوع حملات تا چه اندازه میتوانند خطرناک باشد. دستگاههای شبکهای که برده شده در پشت پرده آن حملات سایبری خطرناکی قرار دارند. در ادامه به چند نمونه از خطرناکترین حملات بات نت اشاره خواهیم کرد:

Mirai یکی از بات نتهای معروف مرتبط با دستگاههای IOT است. اولین بار در سال ۲۰۱۶ یافت شد و عمدتاً دستگاههای مصرف کننده آنلاین را هدف قرار میدهد و در برخی از مخربترین حملات DDOS استفاده شده است.

بات نت Mariposa در سال ۲۰۰۹ ظهور و به منظور کلاهبرداریهای آنلاین و حملات DDOS استفاده شد. همچنین اطلاعات حساب شخصی قربانیان را میدزدید تا اپراتورها بتوانند آنها را در Dark Web بفروشند.

این تروجان مالی ۹۰ درصد از کل موارد کلاهبرداری آنلاین جهانی را به خود اختصاص داده است. در جولای ۲۰۰۷ ظاهر شد و برای سرقت اطلاعات از وزارت حمل و نقل ایالات متحده استفاده شد.

Storm برای اولین بار در سال ۲۰۰ شناسایی شد و یکی از اولین بات نتهای P2P با شبکه عظیمی از ۲۵۰۰۰۰ تا ۱ میلیون دستگاه آلوده بود.

این نوع بات نت در سال ۲۰۱۶ کشف شد، 3ve نوع متفاوتی از بات نت بود که داده یا پول را سرقت نمیکرد و در عوض کلیکهای جعلی بر روی تبلیغات آنلاین میزبانی شده توسط وب سایتهای جعلی را ایجاد میکرد.

به منظور محافظت در برابر حملات بات نت شما به یک استراتژی همه جانبه نیاز خواهید داشت. این استراتژی میتواند از بهروزرسانی نرم افزار تا محافظت از طریق آنتی ویروسها باشد. در ادامه به چند روش دیگر که میتواند شما را در برابر حملات بات نت ایمن نگه دارد اشاره خواهیم کرد:

پیروی کردن از نکاتی که اشاره شد به شما کمک میکند تا از شبکه و دستگاههای خود در برابر هکرها محافظت کنید.