گزارش گوگل: تنها ۵ درصد کارکنان «سواد واقعی هوش مصنوعی» دارند

یک گزارش جدید از شرکت گوگل نشان میدهد با وجود سلطه هوش مصنوعی بر فضای…

۳ اسفند ۱۴۰۴

۱۸ بهمن ۱۴۰۳

زمان مطالعه : ۴ دقیقه

کسپرسکی، شرکت روسی ارائه دهنده آنتیویروس و ابزارهای امنیتی، میگوید چندین اپلیکیشن در فروشگاه اپلیکیشن پلتفرمهای اندروید و iOS شناسایی کرده است که یک کیت توسعه نرمافزار (SDK) آلوده در آنها وجود دارد که با استفاده از سیستم تشخیص کاراکتر اوپتکال (OCR)، برای سرقت عبارتهای بازیابی کیف پول رمزارزی کاربران اقدام میکند.

به گزارش پیوست به نقل از Bleepingcomputer، این بررسی نشان میدهد که نرمافزار برخی از توسعه دهندگان حتی ممکن است بدون اطلاع آنها آلوده شده باشد. کارزار مربوطه که «SparkCat» نام دارد اپلیکیشنهای مختلفی را شامل میشود که طبق اعلام کسپرسکی در حال حاضر بیش از ۲۴۲ هزار مرتبه دانلود شدهاند.

با اینکه نفوذ چنین اپلیکیشنهای آلودهای پیش از این نیز در اکوسیستم اندروید رخ داده بود اما این اولین باری است که اپلیکیشنهای آلودهای به این سبک به فروشگاه اپلیکیشن iOS نفوذ کردهاند.

کسپرسکی میگوید: «ما اپلیکیشنهای iOS و اندرویدی را یافتیم که فریمورک/SDK آلودهای را در درون خود داشتند تا عبارتهای کیف پول رمزارزی را به سرقت ببرند، برخی از آنها در گوگل پلی و اپ استور در دسترس قرار دارند… اپلیکیشنهای آلوده بیش از ۲۴۲ هزار بار از گوگل پلی دانلود شدهاند. این اولین باری است که چنین ابزار سرقتی در اپ استور شناسایی شده است.»

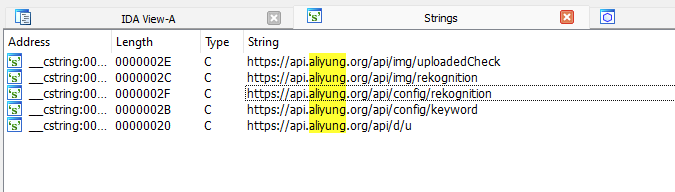

این SDK آلوده که در اپلیکیشنهای انرویدی نفوذ کرده است از یک جز آلوده جاوا به نام «Spark» استفاده میکند که یک ماژول تجزیهتحلیل است و از پیکربندی رمزنگاری شده ذخیره شده در GitLab استفاده میکند و از این طریق دستورها و بروزرسانیهای عملیاتی را ارسال میکند.

این فریمورک در پلفترم iOS نامهای متفاوتی مثل «Gzip»، «googleappsdk» یا «stat» دارد و همچنین از ماژول شبکهسازی مبتنی بر Rust به نام «im_net_sys» برای ارتباط با سرورهای دستور و کنترل استفاده میکند.

این ماژول از Google ML Kit OCR برای استخراج متن از تصاویر دستگاه استفاده میکند و سعی دارد عبارتهای بازیابی کیف پولی رمزارزی را شناسایی و استخراج کند. مهاجمان با دسترسی به این عبارتها میتوانند بدون اطلاع از رمزعبور هم به کیف پول قربانی دسترسی پیدا کنند.

کسپرسکی توضیح میدهد که: «این (بخش آلوده) مدلهای OCR مختلفی را با توجه به زبان سیستم بارگذاری میکند تا بین کاراکترهای لاتین، کرهای، چینی و ژاپنی تفکیک قائل شود… سپس SDK اطلاعات مربوط به دستگاه را به همراه path/ api / e / d /u در سرور اصلی بارگذاری میکند و پاسخی دریافت میکند که نحوه عملکرد بدافزار را با توجه به دستگاه تنظیم میکند.»

این بدافزار در گوشی قربانی با استفاده از عبارات کلیدی به زبانهای مختلف که براساس هر منطقه متفاوت است، به دنبال کلمات کلیدی میگردد.

کسپرسکی میگوید در حالی که برخی از اپلیکیشنها نشان میدهند که یک منطقه خاص را هدف خود دارند، اما نمیتوان گفت که به طور کامل در خارج از منطقه خود کارکردی ندارند.

کسپرسکی ۱۸ اپلیکیشن اندروید و ۱۰ اپلیکیشن iOS آلوده را شناسایی کرده است که ممکن است همچنان در فروشگاههای اپلیکیشن مربوطه در دسترس قرار داشته باشند.

یکی از اپلیکیشنهای آلودهای که کسپرسکی گزارش کرده است ChatAi نام دارد که بیش از ۵۰ هزار مرتبه دانلود شده است. این اپلیکیشن در حال حاضر از گوگل پلی حذف شده است.

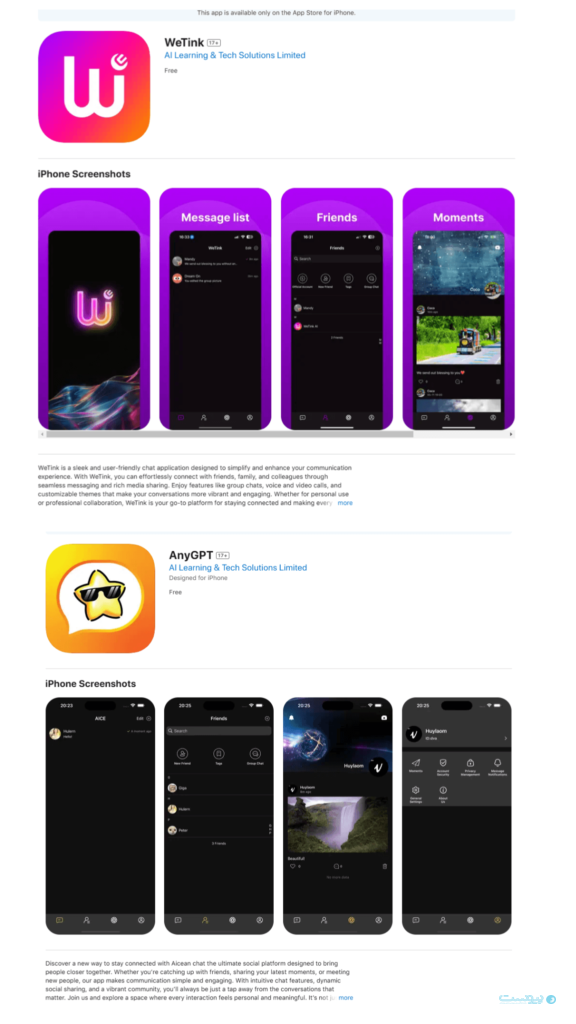

به نظر میرسد که اپلیکیشنهای هوش مصنوعی جدید ابزار اصلی این کارزار هک هستند و مثال که کسپرسکی از اپلیکیشنهای iOS ارائه کرده است نیز دو اپلیکیشن هوش مصنوعی و چت با هوش مصنوعی هستند.

کسپرسکی میگوید اگر اپلیکیشنهای آلوده را در دستگاههای خود دارید پس از حذف آنها از آنتیویروس موبایلی برای شناسایی باقیماندههای احتمالی اپلیکیشن استفاده کنید. برای اطمینان بیشتر میتوانید گوشی را ریست فکتوری کنید.

به طور کلی ذخیره عبارتهای بازیابی حساب رمزارزی به صورت اسکرین شات در دستگاهها یک راهکار خطرناک و نا امن محسوب میشوند. به جای اینکا میتوانید آنها را به صورت آفلاین یا در دستگاههای ذخیره رمزنگاری شده ذخیره کنید.