علم پشت پرده ویرال شدن محتوا چیست

ویرال شدن یک محتوا فقط شانس یا اتفاق نیست و قطعاً تصادفی رخ نمیدهد. دلیلی…

۱۵ فروردین ۱۴۰۴

۲۲ اردیبهشت ۱۴۰۲

زمان مطالعه : ۲۱ دقیقه

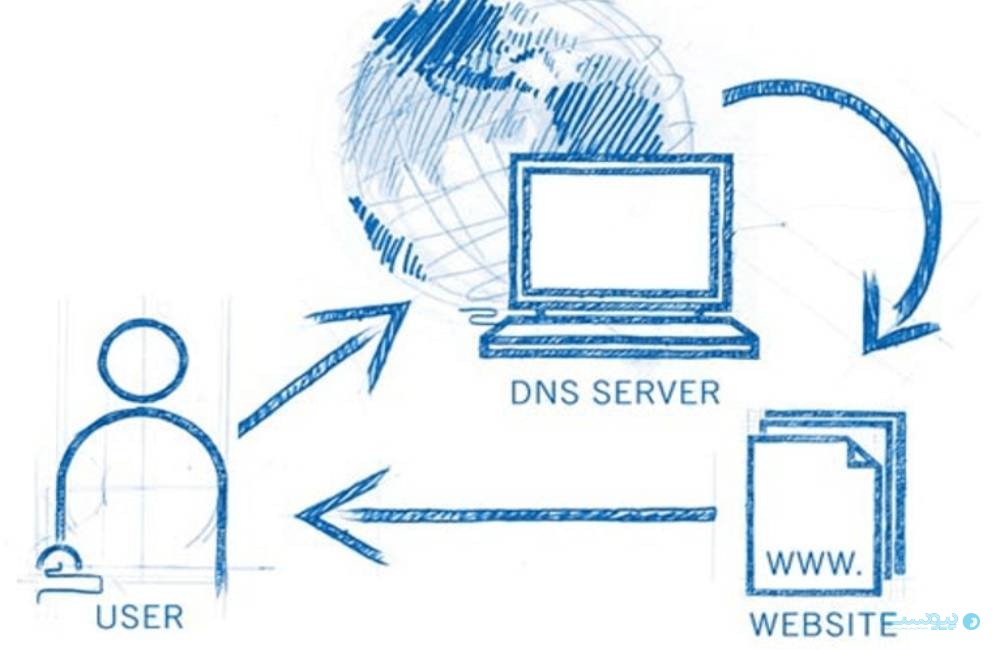

سیستم نام دامنه (Domain Name System) که به اختصار DNS نامیده میشود نام دامنهها را به آدرسهای IP تبدیل میکند که مرورگرها از آنها برای بارگذاری صفحات اینترنتی استفاده میکنند. هر دستگاهی که به اینترنت متصل شود آدرس IP مخصوص به خود را دارد که توسط سایر دستگاهها برای تعیین مکان دستگاه استفاده میشود.

سرورهای DNS کامپیوترهایی با پایگاه داده هستند که آدرسهای عمومی مرتبط با نام وب سایتها با یک آدرس IP مشخص در آنها ذخیره میشود. DNS همانند یک دفترچه تلفن برای اینترنت عمل میکند. هر زمانی که افراد نام دامنهای مانند YAHOO.COM را در نوار مرورگر جستجو میکنند، DNS آدرس IP مناسب را پیدا میکند.

هنگامیکه سرور DNS آدرس IP صحیح را پیدا کرد، مرورگرها آدرس را میگیرند و از آن برای ارسال داده به سرورهای شبکه تحویل محتوا (CDN) یا سرورهای مبدأ استفاده میکنند. پس از انجام این کار اطلاعات موجود در وب سایت برای کاربر قابل دسترس است.

در دهه ۱۹۷۰، همه نامهای هاست و آدرسهای عددی مربوط به آنها در یک فایل واحد به نام hosts.txt وجود داشت و توسط الیزابت فاینلر از موسسه تحقیقاتی استنفورد نگهداری میشد. این مرکز به عنوان شبکه آژانس پروژههای تحقیقاتی پیشرفته یا Arrpanet شناخته میشد، فاینلر به صورت دستی آدرسهای عددی را به نامهای دامنه اختصاص میداد. افزودن یک نام جدید به دایرکتوری نیاز به تماس تلفنی با فاینلر داشت.

در دهه ۱۹۸۰، این سیستم برای نگهداری ناکارآمد شد و در سال ۱۹۸۳، سیستم نام دامنه ایجاد شد تا فایلی را که در ابتدا یک فایل متمرکز با هر آدرس موجود در آن بود را در چندین سرور و مکان توزیع کند.

در سال ۱۹۸۶، IETF، سیستم نام دامنه هایی را که به عنوان یکی از استانداردهای اصلی اینترنت بود را فهرستگذاری کرد. آن سازمان دو سند RFC 1035 و RFC 1034 را منتشر کرد که پروتکل سیستم نام دامنه را توصیف میکرد و انواع دادههایی را که میتوانست حمل کند را مشخص میکرد.

از آن زمان تا به امروز سیستم نام دامنه به طور مداوم به روز شده و گسترش یافته است تا بتوانند اینترنت پیچیدهتر را در خود جای دهد. امروزه، شرکتهای بزرگ فناوری مانند گوگل و مایکروسافت خدمات میزبانی DNS را ارائه میدهند.

رکورد DNS بخشی از اطلاعات در یک پایگاه داده است که URL را به آدرس IP پیوند میدهد. رکوردهای DNS روی سرورهای DNS نگهداری میشوند که به افراد کمک میکند وب سایت خود را به بقیه اینترنت متصل کنند. هنگامیکه کاربر در مرورگر مطلبی را جستجو میکند، درخواست کاربر به سرورهای DNS ارسال میشود و سپس آن درخواست را به وب سرور صحیح ارسال میکنند. در نهایت، وب سرور کاربر را به وب سایتی که درخواست کرده است هدایت میکند.

رایج ترین انواع رکوردها DNS عبارتند از A (آدرس)، MX (تبادل نامه)، TXT (ثبت متن)، CNAME (نام متعارف) است که در ادامه به توضیح مختصری از هر یک از آنها خواهیم پرداخت.

رکورد A نام هاست یا دامنه را به آدرس IPv4 تبدیل میکند. به طور مثال abc.com را به 104.19.184.120 تبدیل میکند.

رکورد DNS A (آدرس) نوعی رکورد DNS است که نام دامنه را به آدرس IPv4 مربوطه آن تبدیل می کند. آدرس IPv4 (یعنی IP نسخه چهارم) یک شناسه عددی منحصر به فرد است که به هر دستگاه متصل به اینترنت که از پروتکل IPv4 استفاده می کند اختصاص داده می شود.

هنگامی که یک کاربر یک نام دامنه را در مرورگر وب خود وارد می کند، مرورگر یک درخواست DNS را به سرور DNS ارسال می کند تا نام دامنه را در یک آدرس IP حل کند. سرور DNS با برگرداندن رکورد A برای آن دامنه، با آدرس IP مرتبط با نام دامنه پاسخ می دهد.

به عنوان مثال، اگر کاربر “example.com” را در مرورگر وب خود وارد کند، مرورگر یک درخواست DNS را به یک سرور DNS ارسال می کند. سرور DNS با رکورد A برای “example.com” پاسخ می دهد.

example.com. IN A 93.184.216.34

رکوردهای AAAA بخشی از پروتکل IPv6 هستند، (IP نسخه ششم) به این معنا که برای اختصاص آدرسهای IPX6 به هاستها در اینترنت استفاده میشود. آنها میتوانند برای اختصاص یک آدرس IPv6 به نام هاست با آدرسهای IPv6 استفاده شوند. رکورد AAAA مشابه رکوردهای A است، فقط آدرسهای IPv6 را به جای IPv4 ذخیره میکند.

بنابراین رکورد DNS AAAA یک نوع رکورد DNS است که نام دامنه را به آدرس IPv6 مرتبط تبدیل می کند. IPv6 آخرین نسخه پروتکل اینترنت است که برای جایگزینی پروتکل قدیمی IPv4 طراحی شده است. آدرس های IPv6 طولانی تر از آدرس های IPv4 هستند و از فرمت هگزادسیمال استفاده می کنند.

درست مانند رکورد A، هنگامی که یک کاربر یک نام دامنه را در مرورگر وب خود وارد می کند، مرورگر یک درخواست DNS را به سرور DNS ارسال میکند تا نام دامنه را در یک آدرس IP حل کند. سرور DNS با رکورد AAAA برای آن دامنه در صورت وجود پاسخ میدهد و نام دامنه را به آدرس IPv6 تبدیل میکند.

به عنوان مثال، اگر کاربر “example.com” را در مرورگر وب خود وارد کند، مرورگر یک درخواست DNS را به یک سرور DNS ارسال می کند. سرور DNS با رکورد AAAA برای “example.com” پاسخ می دهد، که ممکن است به شکل زیر باشد:

example.com. IN AAAA 2001:0db8:85a3:0000:0000:8a2e:0370:7334

این نشان می دهد که نام دامنه “example.com” به آدرس IPv6 2001:0db8:85a3:0000:0000:8a2e:0370:7334 نگاشت (MAP) شده است. سپس مرورگر وب می تواند از این آدرس IPv6 برای برقراری ارتباط با سرور وب میزبان وب سایت مرتبط با “example.com” استفاده کند.

رکورد CNAME (نام متعارف) نوعی رکورد پایگاه داده در سیستم نام دامنه است که نشان میدهد یک نام دامنه، نام مستعار برای نام دامنه دیگری است. CNAME که نام واقعی نیز نامیده میشود، به ویژه زمانی مهم است که بیش از یک سرویس از یک آدرس IP اجرا میشود.

اغلب افراد از CNAME به جای رکورد A استفاده میکنند و هدف از رکوردهای CNAME باید یک دامنه باشد نه یک آدرس IP. دامنهای با رکورد CNAME میتواند به دامنه دیگری با سابقه CNAME یا دامنهای با رکورد A اشاره کند.

رکورد DNS CNAME (نام متعارف) نوعی رکورد DNS است که برای نگاشت (تناسب یا مپ) نام مستعار یا زیر دامنه به نام دامنه متعارف استفاده می شود. یک رکورد CNAME به یک نام دامنه اجازه میدهد تا به جای آدرس IP با نام دامنه دیگری مرتبط شود.

به عنوان مثال، فرض کنید یک وب سرور با نام دامنه “www.example.com” دارید و همچنین می خواهید یک زیردامنه با نام مستعار برای آن به نام “web.example.com” ایجاد کنید. به جای ایجاد یک رکورد A جداگانه برای “web.example.com” با آدرس IP مشابه “www.example.com”، می توانید یک رکورد CNAME ایجاد کنید که “web.example.com” را به “www.example.com” نگاشت کند.

رکورد CNAME برای “web.example.com” ممکن است به شکل زیر باشد:

web.example.com. IN CNAME www.example.com.

این نشان می دهد که نام دامنه “web.example.com” نام مستعار نام دامنه متعارف “www.example.com” است. هنگامی که کاربر “web.example.com” را در مرورگر وب خود وارد می کند، مرورگر یک درخواست DNS را به یک سرور DNS ارسال می کند. سرور DNS با رکورد CNAME برای “web.example.com” پاسخ می دهد، که مرورگر را به نام دامنه متعارف “www.example.com” هدایت می کند. سپس مرورگر میتواند از رکورد A برای “www.example.com” برای ایجاد اتصال به وب سرور میزبان وب سایت مرتبط با “web.example.com” استفاده کند.

رکورد MX یک رکورد منبع یا تنظیمات در DNS است که یک سرور ایمیل را برای دریافت ایمیلها میپذیرد. شما میتوانید اولویتهای مسیریابی را در یک رکورد MX با استفاده از مقادیر ترجیحی تعیین کنید تا در صورت وجود چندین سرور بدانید که از کدام سرور ایمیل استفاده کنید.

رکورد DNS MX (Mail Exchange) نوعی رکورد DNS است که سرور ایمیل مسئول مدیریت ایمیل یک دامنه را مشخص میکند. هنگامی که شخصی ایمیلی را به آدرس ایمیلی در یک دامنه خاص ارسال می کند، ایمیل به سرور ایمیل مشخص شده در رکورد MX برای آن دامنه تحویل داده میشود.

رکوردهای MX برای هدایت ایمیل به سرور ایمیل صحیح استفاده میشود، حتی اگر سرور ایمیل در دامنه متفاوتی از دامنه موجود در آدرس ایمیل میزبانی شود. به عنوان مثال، اگر یک آدرس ایمیل مانند “john@example.com” دارید، رکورد MX برای “example.com” سرور ایمیلی را که مسئولیت مدیریت ایمیل برای دامنه “example.com” را بر عهده دارد، مشخص می کند.

رکورد MX برای “example.com” ممکن است به شکل زیر باشد:

example.com. IN MX 10 mail.example.com.

این نشان میدهد که سرور ایمیل مسئول مدیریت ایمیل برای دامنه “example.com” سرور mail.example.com است و دارای اولویت 10 است. از مقدار اولویت برای تعیین ترتیبی که ایمیل باید به آن تحویل داده شود استفاده میشود. این موضوع زمانی استفاده میشود که چندین سرور ایمیل، در صورتی که چندین رکورد MX برای یک دامنه وجود داشته باشد.

وقتی شخصی به “john@example.com” ایمیل می فرستد، سرور ایمیل او رکورد MX را برای “example.com” جستجو میکند و ایمیل را به سرور پستی مشخص شده در رکورد MX تحویل میدهد. سپس سرور پست الکترونیکی میتواند ایمیل را به حساب کاربری یا صندوق پستی مرتبط با آدرس ایمیل ارسال کند.

TXT مخفف متن است. این به منابع خارج از دامنه شما اجازه میدهد بدانند چه اطلاعات متنی دارید. متن میتواند انسان یا ماشین باشد و برای اهداف مختلفی استفاده شوند. رکورد TXT به مدیر اجازه میدهد تا متنی را به منطقه DNS اضافه کند.

رکورد DNS TXT (Text) نوعی رکورد DNS است که به شما امکان میدهد اطلاعات متنی را با نام دامنه مرتبط کنید. اطلاعات میتواند هر چیزی باشد، مانند یک رکورد SPF برای احراز هویت ایمیل، یک رکورد DKIM برای تأیید ایمیل، یا هر رشته متن دلخواه دیگر. رکورد TXT میتواند برای اهداف مختلفی مانند تأیید مالکیت دامنه، ارائه اطلاعات اضافی در مورد یک دامنه یا تعیین سیاستهای امنیتی برای ایمیل استفاده شود.

به عنوان مثال، یک رکورد TXT برای “example.com” ممکن است به شکل زیر باشد:

example.com. IN TXT "v=spf1 mx -all"

این رکورد TXT یک رکورد SPF (Sender Policy Framework) را برای دامنه “example.com” مشخص میکند. مقدار رکورد TXT خود رکورد SPF است که سرورهای ایمیلی را که مجاز به ارسال ایمیل از طرف دامنه هستند را مشخص میکند.

هنگامی که یک سرور ایمیل ایمیلی را از دامنه دریافت میکند، میتواند رکورد SPF را در رکورد TXT دامنه جستجو کند تا تأیید کند که ایمیل از یک سرور مجاز ارسال شده است. این به جلوگیری از جعل ایمیل و ارسال هرزنامه کمک میکند.

این رکورد نام دامنه را برای سرورها مشخص میکند. زمانی که دامنه جدیدی به حساب خود اضافه میکنید به فایل zone اضافه میشود و باید قبل از ایجاد هر رکورد دیگری برای دامنه این رکورد به درستی تنظیم شود.

رکورد DNS NS (Name Server) نوعی رکورد DNS است که سرورهای نام معتبر یک دامنه را مشخص می کند.

هنگامی که یک نام دامنه ثبت می شود، باید حداقل دو رکورد NS مرتبط با آن داشته باشد. این رکوردهای NS سرورهای DNS را مشخص می کنند که مسئول پاسخگویی به پرس و جوهای DNS برای دامنه هستند. هر زمان که کاربر یک نام دامنه را تایپ می کند یا روی پیوندی که حاوی نام دامنه است کلیک می کند، رایانه او یک درخواست DNS را به سرور DNS ارسال می کند تا آدرس IP مرتبط با آن نام دامنه را جستجو کند. سپس سرور DNS از رکوردهای NS مرتبط با دامنه استفاده می کند تا مشخص کند کدام سرور DNS مسئول پاسخگویی به پرس و جو است.

برای مثال، رکورد NS برای “example.com” ممکن است به شکل زیر باشد:

example.com. IN NS ns1.example.com.example.com. IN NS ns2.example.com.

این نشان می دهد که سرورهای نام معتبر برای دامنه “example.com” “ns1.example.com” و “ns2.example.com” هستند. هنگامی که کاربر در مرورگر وب خود عبارت “example.com” را تایپ می کند، رایانه او یک پرس و جو DNS را به یک سرور DNS ارسال می کند، که از سوابق NS مرتبط با دامنه استفاده می کند تا تعیین کند که کدام سرور DNS را برای آدرس IP مرتبط با پرس و جو کند. دامنه. سپس سرورهای نام معتبر با آدرس IP پاسخ میدهند و به رایانه کاربر اجازه میدهند با وب سرور مرتبط با دامنه ارتباط برقرار کند.

همه سرورهای DNS در یکی از چهار دسته حلکنندههای Recursive، سرورهای Root، سرورهای نام TLD و سرورهای نام Authoritative قرار میگیرند. در یک جستجوی معمولی این 4 سرور به صورت هماهنگ با یکدیگر کار میکنند تا وظیفه تحویل آدرس IP برای یک دامنه مشخص شده به مشتری را تکمیل کنند.

سرورهای ریشه DNS سرورهایی هستند که مسئولیت عملکرد DNS و همچنین کل اینترنت را برعهده دارند. آنها اولین قدم در نام دامنه هستند، به این معنا که نام دامنه را به آدرس IP ترجمه میکنند. نگاشت نام دامنه به آدرسهای IP به صورت سلسله مراتبی با استفاده از مناطق DNS را انجام میدهد. سرورهای ریشه به منطقه ریشه که بالای سلسله مراتب است سرویس میدهند و فایل ناحیه ریشه را منتشر میکنند.

TLD (دامنه سطح بالا) بالاترین سطح دامنه در ناحیه ریشه DNS اینترنت است. برای همه دامنههای سطح پایینتر، آخرین قسمت نام دامنه است. در واقع، برچسبی که بعد از آخرین نقطه در نام دامنه قرار میگیرد. به عنوان مثال WWW.ABC.COM ، .com دامنه سطح بالا محسوب میشود. سرورهای TLD دارای دسته بندیهای مختلفی هستند که شامل:

سرور Resolver Server که گاهی اوقات به نام سرور کش نیز نامیده میشود، اولین توقف برای کلاینت هنگام ایجاد یک پرسوجو در DNS است. وقتی شخصی یک مرورگر باز میکند و URL حاوی نام دامنه را تایپ میکند، دستگاه سرویس گیرنده تنظیمات دیاناس را پیکربندی میکند تا بداند برای یافتن نام دامنه، ابتدا باید کجا برود.

سرور Authoritative اطلاعات IP مورد نظر کلاینت را خواهد داشت. هنگامیکه شرکتها، گروهها یا افراد حق استفاده از نامهای دامنه را اجاره میکنند، باید این نامها را در یک سرور معتبر ثبت کنند. این ثبت باعث میشود نام دامنه به طور رسمی در شبکه عمومی یا خصوصی منتشر شود.

اکنون Recursive Server ممکن است اطلاعات را برای استفاده بعدی ذخیره کند و همچنین اطلاعات مقصد را به سرور کلاینت ارسال کند. هنگامیکه اطلاعات در حافظه پنهان ذخیره میشود، سریعتر در دستگاه مشتری بارگیری میشود.

در ادامه لیستی از بهترین سرورهای DNS رایگان وجود دارد که میتوانید به جای سرورهای اختصاص داده شده از آنها استفاده کنید.

Google Public DNS سه مزیت اصلی را بر عهده دارد: تجربه مرور سریع، امنیت بهبود یافته و نتایج دقیق بدون ریدایرکت.

Primary DNS: 8.8.8.8 Secondary DNS: 8.8.4.4

همچنین برای IPv6:

Primary DNS: 2001:4860:4860::8888 Secondary DNS: 2001:4860:4860::8844

گوگل با سرعت بالایی به سرورهای عمومی خود دست مییابد، زیرا آنها در مراکز داده سراسر جهان میزبانی میشوند، به این معنا که وقتی سعی میکنید با استفاده از آدرسهای IP به یک صفحه وب دسترسی داشته باشید، به سروری که نزدیکترین به شما است هدایت خواهید شد. علاوه بر DNS سنتی از طریق UDP/TCP، گوگل DNS را از طریق HTTPS (DoH) و TLS (DoT) نیز ارائه میدهد.

Control D از این نظر منحصر بفرد است که چندین سرور دیاناس برای انتخاب دارد که هر کدام براساس موضوع دسته بندی شدهاند. کنترل D محتوای فیلتر نشده، حریم خصوصی و امنیت پرسوجو DNS را فراهم میکند:

Primary DNS: 76.76.2.0 Secondary DNS: 76.76.10.0

و همچنین برای IPv6:

Primary DNS: 2606:1a40:: Secondary DNS: 2606:1a40:1::

علاوه بر این موارد پیکربندیهای سفارشی وجود دارد که میتوانید در صورت تمایل آنها را تنظیم کنید.

Quad9 دارای سرورهای عمومی رایگان است که با مسدود کردن فوری و خودکار دسترسی به وب سایتهای ناامن، بدون ذخیره اطلاعات شخصی از رایانه و سایر دستگاهها، شما را در برابر تهدیدات سایبری محافظت میکند.

Primary DNS: 9.9.9.9 Secondary DNS: 149.112.112.112

همچنین سرورهای Quad 9 IPv6 DNS وجود دارد:

Primary DNS: 2620:fe::fe Secondary DNS: 2620:fe::9

Quad9 محتوا را فیلتر نمیکند فقط دامنههایی را که فیشینگ یا بدافزار هستند را مسدود میکند. همچنین Quad9 دارای یک DNS عمومیIPv4 ناامن است که بدافزارها را مسدود نمیکند.

OpenDNS ادعا میکند که 100 درصد قابلیت اطمینان و به روز بودن را دارد و توسط دهها میلیون کاربر در سراسر جهان استفاده میشود. آنها دو مجموعه از سرورهای عمومی رایگان را ارائه میدهند که یکی از آنها فقط برای کنترل والدین است.

Primary DNS: 208.67.222.222 Secondary DNS: 208.67.220.220

آدرسهای IPv6 نیز موجود است:

Primary DNS: 2620:119:35::35 Secondary DNS: 2620:119:53::53

Cloudflare نسخه 1.1.1.1 را ساخته تا سریعترین فهرست DNS اینترنت باشد و آدرس IP را ثبت نمیکند و دادههای شما را نمیفروشد و هدف تبلیغاتی قرار نمیدهد.

Primary DNS: 1.1.1.1 Secondary DNS: 1.0.0.1

و همچنین سرورهای DNS عمومی برای IPv6 شامل:

Primary DNS: 2606:4700:4700::1111 Secondary DNS: 2606:4700:4700::1001

را دیگری استفاده از آن از طریق برنامه 1.1.1.1 است که راهاندازی سریع این سرویس را در دستگاههای تلفن همراه و دسکتاپ فراهم میکند.

افرادی که نیاز به سرعت اینترنت بهتر برای باز کردن وبسایت یا بازی دارند بهتر است که از DNS Server ها استفاده کنیم. برای افرادی که در داخل ایران ساکن هستند به دلیل برخی از تحریمها و شرایط بینالمللی امکان استفاده از دیاناسهای خارجی وجود نداشته باشد. به همین منظور افراد میتوانند از طریق ارائه دهندگان داخل کشور نیاز خود را برآورده کنند. بهترین ارائه دهندگان این سرویس داخل ایران عبارتند از:

آسیاتک

194.36.174.161 178.22.122.100

پارس آنلاین

91.99.101.12

پیشگامان

5.202.100.101

رسانه پرداز سپاهان

185.186.242.161

داده گستر عصر نوین

46.224.1.42

شکن برای دورزدن تحریمها

178.22.122.100 185.51.200.2

403.online برای دورزدن تحریمها

10.202.10.102 10.202.10.202

حمله به سیستم نام دامنه (DNS) جایی است که مجرمان سایبری از آسیب پذیریهای موجود در سیستم نام دامنه یک سرور سوء استفاده میکنند. این حملات انواع مختلفی دارند که در ادامه به بررسی هر یک از آنها خواهیم پرداخت.

حملات مسمومیت کش DNS از جمله رایجترین حملاتی است که هدف آن هدایت کاربران به سمت سایتهای کلاهبرداری است. بنابراین، سرور DNS نیز در جایی مسموم میشود که نه تنها صفحه درخواستی کاربر در معرض دید قرار میگیرد، بلکه یک صفحه کلاهبرداری نیز که توسط مهاجمان راهاندازی شده است نیز در آنجا قرار داده شده است.

در نتیجه، مجرمان سایبری فرصتی برای استفاده از تکنیکهای فیشینگ برای سرقت اطلاعات شناسایی و کارت اعتباری دارند. این حمله بسته به عوامل متعددی مانند تأثیر مسمومیت DNS، هدف مهاجمان و غیره میتواند اثرات مخربی داشته باشد.

پیشگیری:

برای پیشگیری از حملات مسمومیت کش DNS افراد مبتدی میتوانند سرورهای دیاناس را پیکربندی کنند تا به روابط مبتنی اعتماد با سایر سرورهای DNS وابسته نباشند. با انجام این کار کلاهبرداران کار سختتری برای تخریب سرورهای DNS خواهند داشت. راههای دیگری که میتوانید برای جلوگیری از این نوع حملات انجام دهید شامل:

حملات DRDoS با ارسال تعداد زیادی از تأییدیههای UDP در دسترس بودن یک دارایی خاص را مختل میکنند. در برخی از موارد مهاجم ممکن است NTP، DNS و غیره را با استفاده از یک IP جعلی ارسال کند.

پیشگیری:

هنگامیکه حملات DDOS در حال انجام هستند پاسخ دادن به آنها دشوارتر است، بنابراین سازمانها باید از قبل برای جلوگیری از آن آماده شوند. با استفاده از مراحل زیر، میتوانید منابع سازمان را به گونهای پراکنده کنید که مهاجم نتواند به هدف عمیق خود دست یابد.

DNS Hijacking شامل هدایت مجدد به یک DNS مشکوک توسط یک فرد است. با این حال، مهاجمان با نصب نرم افزارهای مخرب یا تغییر سرور بدون مجوز این کار را انجام میدهند.

علاوه بر این، فرد بر این سرویس کنترل دارد. آنها میتوانند دیگران را به صفحهای هدایت کنند که یکسان به نظر میرسد اما حاوی محتوای اضافی مانند تبلیغات است. علاوه بر این، آنها میتوانند کاربران را به صفحات مخرب یا موتورهای جستجو هدایت کنند.

پیشگیری:

سرورهای نام DNS به دلیل احتمال ربوده شدن و سوء استفاده از آنها توسط هکرها برای ایجاد حملات DdoS به دیگران، نیاز به محافظت دارند. در ادامه برخی از اقدامات پیشگیری را برای جلوگیری از این نوع حملات در ادامه آورده ایم:

حمله به دامنه فانتوم مشابه حملاتی است که در زیردامنههای معمولی انجام میشود. در این نوع حمله، مهاجم سعی میکند از DNS Resolver و از منابع موجود سوء استفاده کند. هدف این نوع حملات در درجه اول آن است که سرور حل کننده DNS برای مدت طولانی منتظر پاسخ بماند. در نهایت، منجر به مشکلات یا خرابی در عملکرد DNS میشود.

پیشگیری:

این نوع حمله زیاد اتفاق نمیافتد اما گاهی اوقات شاهد آن هستیم. از آنجایی که هدف حملات زیر دامنه تصادفی حملات DOS ساده هستند، اغلب به عنوان حملات DOS نیز شناخته میشود.

هدف این حمله ایجاد یک DOS است که بر سرور DNS مجاز که از آن نام دامنه اصلی دریافت میشود تأثیر میگذارد و در نتیجه درخواستهای رکورد را قطع میکند.

پیشگیری:

امنیت DNS به اقدامات حفاظتی مربوط به پروتکل DNS اشاره دارد. زمانی که این سرویس اختراع شد، تهدیدات امنیتی مانند امروزه وجود نداشت و در ضمن چندین مورد به زیرساخت DNS اضافه شد. این موارد به عدم امنیت و تهدیدات بیشمار که از سوی کلاهبرداران به سوی DNS روانه میشود اشاره دارد. به همین جهت، برای بالا بردن امنیت پروتکلهایی طراحی و به کار گرفته شد.

پروتکل DNSSEC امنیت و محرمانگی دادهها را تضمین میکند و به عنوان سنگ بنای اعتماد دیجیتال و جلوگیری از تهدیدات DNS مانند مسمومیت حافظه پنهان عمل میکند. سرور DNSSEC به صورت دیجیتالی همه پاسخهای سرور را امضا میکنند. از طریق بررسی امضاء، یک حل کننده DNSSEC میتواند بررسی کند که آیا دادههایی که از یک سرور آمدهاند با دادههای سرور DNS یکسان است یا نه.

اگر اینطور نباشد، درخواست رد میشود. همچنین DNSSEC میتواند حملات Man-In-The-Middle را به لطف احراز هویت مبدأ داده شناسایی کند. با این حال، به خاطر داشته باشید که از این حملات جلوگیری نمیکند. بنابراین، DNSSEC زیرمجموعهای از امنیت DNS است نه مترادف با آن.

Secure DNS و DNSSEC تا حدودی به یکدیگر مرتبط هستند. اما نباید عملکرد آنها را با یکدیگر اشتباه گرفت. DNSSEC به روش مورد استفاده برای محافظت از سرورهای DNS، دادهها و مشتریان در برابر استراق سمع غیرقانونی و استخراج دادهها اشاره دارد.

Secure DNS راهی برای اعمال متدولوژی DNSSEC است. میتوان Secure DNS را آخرین مد در حفاظت از بدافزارها و ابزارهای ضروری در هوش تهدید دانست.

Cloud DNS یک سرویس نام دامنه متغیر مقیاس پذیر، قابل اعتماد و مدیریت شده است که بر روی زیرساخت مشابه گوگل اجرا میشود. تأخیر کم، دسترسی بالا که در Cloud DNS وجود دارد باعث شده است دسترسی به خدمات و برنامهها به راحتی صورت بگیرد. Cloud DNS به شما امکان میدهد مناطق و سوابق خود را در DNS بدون اینکه باری بر روی سرورها و نرم افزارهای DNS تحمیل شود را منتشر کنید.

Cloud DNS هم مناطق عمومی و هم مناطق DNS مدیریت شده خصوصی را ارائه میدهد. یک منطقه عمومی برای اینترنت عمومی قابل مشاهده است، در حالی که یک منطقه خصوصی فقط از طریق شبکههای VPS مشخص شده قابل مشاهده است.