زیرساختهای دیجیتالی دیروز، پاسخ حملات سایبری امروز و فردا را نمیدهد

زیرساختهای دیجیتالی ایران تاب حملات سایبری مداومی که تشدید شده است را ندارد. در واقع…

۲۹ بهمن ۱۴۰۴

۲۶ مهر ۱۴۰۴

زمان مطالعه : ۴ دقیقه

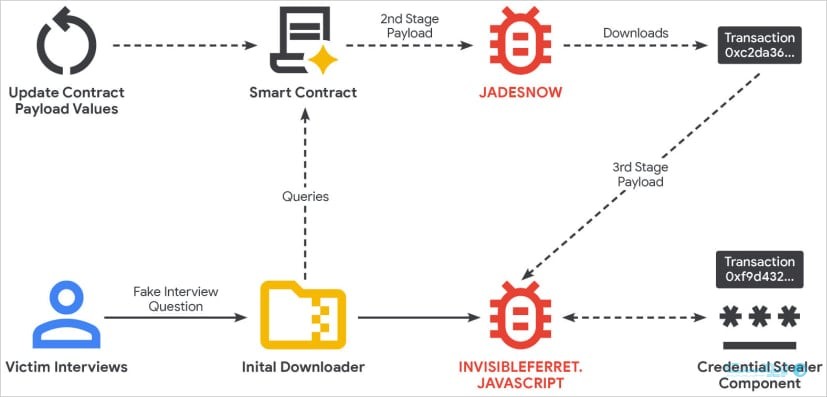

گزارش جدید بخش اطلاعات تهدید شرکت گوگل (Google Threat Intelligence Group؛GTIG) میگوید هکرهای وابسته به دولت کره شمالی با استفاده از روشی موسوم به EtherHiding، بدافزارهای خود را در قراردادهای هوشمند بلاکچین پنهان میکنند و از این بستر برای اجرای حملات مهندسی اجتماعی با هدف سرقت ارزهای دیجیتال استفاده میکنند.

به گزارش پیوست، محققان گوگل میگویند در همین زمینه گروهی موسوم به UNC5342 را شناسایی کردهاند که یک عامل سایبری وابسته به دولت کره شمالی است و از ماه فوریه ۲۰۲۵ این روش را در عملیاتهایی با نام Contagious Interview به کار گرفته است. این نخستین باری است که یک گروه هکری دولتی از روش EtherHiding برای توزیع بدافزار استفاده میکند.

تکنیک EtherHiding نخستین بار در سال ۲۰۲۳ توسط شرکت Guardio Labs معرفی شد. در این روش، کدهای مخرب درون قراردادهای هوشمند بلاکچینهای عمومی مانند اتریوم یا زنجیره هوشمند بایننس قرار میگیرند. بهدلیل ساختار غیرمتمرکز بلاکچین، این روش چند مزیت مهم برای مهاجمان دارد و یکی ناشناس ماندن کامل و مقاومت در برابر حذف یا مسدود سازی است و دیگری امکان بهروزی رسانی بدافزار است که به مهاجم اجازه میدهد در هر زمان و با یک هزینه پایین بدافزار موجود در داخل قرارداد هوشمند را برزورسانی کند.

همچنین از آنجایی که در این روش نیازی به انجام تراکنش نیست و درخواستها به صورت خواندنی انجام میشوند، پیگیری ردپای حمله نیز بسیاری دشوار میشود.

طبق یافتههای گوگل، هکرهای کره شمالی از سناریوهای فریبندهای با عنوان مصاحبه شغلی برای توسعهدهندگان نرمافزار و وب استفاده میکنند. این گروه با ساخت شرکتهای جعلی مانند BlockNovas LLC، Angeloper Agency و SoftGlide LLC، قربانیان را به انجام تست فنی و اجرای قطعه کدی در سیستم خود مجاب میکند.

این کد در واقع یک دانلودر جاوااسکریپت است که با نام JADESNOW شناخته میشود و از بلاکچین اتریوم برای دریافت مرحلهی بعدی بدافزار استفاده میکند. این مرحله، نسخهای از بدافزار جاسوسی InvisibleFerret را به اجرا میگذارد و در نتیجه اجرای آن امکان نفوذ بلندمدت و جمعآوری دادهها برای مهاجم فراهم میشود.

محققان میگویند این بدافزار در حافظه دستگاه اجرا میشود و میتواند از طریق اتریوم یا زنجیره هوشمند بایننس مولفههای اضافی، از جمله ابزار سرقت اطلاعات کاربری و کیف پولهای رمزارز را دانلود کند. استفاده از دو بلاکچین مختلف، تحلیل رفتار این بدافزار را برای محققان امنیتی دشوارتر میکند و احتمال میدهد که چند تیم مختلف در ساخت و مدیریت آن نقش داشته باشند.

پس از نفوذ موفق، بدافزار در پسزمینه فعال باقی میماند و از سرور فرماندهی خود دستوراتی مانند اجرای دستورات دلخواه، استخراج فایلها و ارسال دادهها به سرور خارجی یا تلگرام را دریافت میکند.

بخش سرقت اطلاعات نیز دادههای حساسی مانند رمز عبور، کارتهای اعتباری و اطلاعات کیف پولهای MetaMask و Phantom را از مرورگرهای کروم شرکت گوگل و ادج مایکروسافت جمعآوری میکند.

به گفته GTIG، استفاده هکرهای وابسته به دولت کره شمالی از ترفند EtherHiding نشاندهنده تغییر قابلتوجهی در روشهای جاسوسی و حملات سایبری دولتی است، زیرا این فناوری غیرمتمرکز امکان پنهانسازی و تغییر مداوم کدهای مخرب را فراهم میکند. همین ویژگی ردیابی و مختلسازی چنین کمپینهایی را بسیار دشوارتر میسازد.

محققان هشدار میدهند که کاربران باید برای در امان ماندن از این حملات، با نگاه محافظهکارانهتری به پیشنهادهای شغلی وسوسهانگیز و درخواست برای اجرای فایلهای ناشناس نگاه کنند و هرگونه فایل دریافتی را ابتدا در محیطهای ایزوله بررسی نمایند.

گوگل همچنین به مدیران فناوری اطلاعات توصیه میکند تا دانلود فایلهای پرخطر با پسوندهای .EXE، .MSI، .BAT و .DLL را در مرورگر کروم مسدود کنند. همچنین آنها باید به برزورسانی و کنترل کامل بهروزرسانی مرورگرها توجه داشته باشند و سیاستهای سختگیرانهتری برای اجرای اسکریپتها و دسترسی وب اعمال نمایند.

کارشناسان امنیت سایبری میگویند صنعت هکری پرسود کره شمالی در حال ترکیب فناوریهای نوین مالی با عملیات جاسوسی دیجیتال است و با استفاده از این روش میتواند تهدید سایبری آینده را وارد مرحله جدیدی کند.