مرجع تصمیم اینترنت در بحران کجاست؟

اینترنت در ایران در شرایط بحرانی نه با قانون مجلس که با تصمیمهای شورای عالی…

۴ اسفند ۱۴۰۴

۳ اردیبهشت ۱۴۰۴

زمان مطالعه : ۱۳ دقیقه

تهدیدات سایبری بهسرعت در حال گسترش و پیچیدهتر شدن هستند، مدلهای سنتی امنیتی دیگر پاسخگوی نیازهای حیاتی سازمانها نیستند. معماری اعتماد صفر پاسخی نوین و راهبردی به این چالشهاست که با کنار گذاشتن اصل «اعتماد پیشفرض»، امنیت را بر پایه اعتبارسنجی مستمر و کنترل دقیق دسترسی بنا میگذارد. این رویکرد نوآورانه، با تکیه بر فناوریهایی مانند احراز هویت چندعاملی، رمزگذاری، و میکروسگمنتیشن، لایهای مقاوم و پویا در برابر نفوذها و حملات داخلی و خارجی ایجاد میکند.

معماری اعتماد صفر (Zero Trust Architecture یا ZTA)به طراحی، پیادهسازی و کاربرد عملی اصول «اعتماد صفر» در زیرساخت فناوری اطلاعات سازمان اشاره دارد. این معماری چارچوبی فنی فراهم میکند که به سازمانها امکان میدهد رویکردی مبتنی بر عدم اعتماد پیشفرض را در کلیه سطوح سیستمها، شبکهها و فرآیندهای کاری خود اعمال کنند. مفهوم ZTA بر اساس این اصل بنا شده است که هیچ کاربر، دستگاه یا برنامهای نباید بدون احراز هویت و اعتبارسنجی دقیق، به منابع سازمان دسترسی داشته باشد. این معماری از مدیریت هویت و دسترسی IAM، احراز هویت چندعاملی MFA، میکروسگمنتیشن، رمزگذاری دادهها و نظارت بلادرنگ بر فعالیتها، از مجموعهای فناوریهای امنیتی پشتیبانی میکند.

معماری اعتماد صفر، نخستینبار در سال ۲۰۱۱ توسط جان کیندروگ، تحلیلگر پیشین Forrester Research مطرح شد و اکنون بیش از هر زمان دیگری به یک ضرورت تبدیل شده است. با شتاب گرفتن تحولات دیجیتال، دوران سیستمهای داخلی و نرمافزارهای سنتی به پایان رسیده و جای خود را به محیطهای چندابری، اکوسیستم رو به رشد اینترنت اشیاء IoT و قابلیتهای پیشرفته موبایلی دادهاند.

در چنین شرایطی، کاربران نیاز دارند بدون محدودیت مکانی، به منابع مورد نیاز خود دسترسی داشته باشند؛ در عین حال، حفظ امنیت اطلاعات و داراییهای دیجیتال همچنان اولویت دارد. معماری اعتماد صفر، این تعادل حیاتی بین دسترسی آزادانه و امنیت هوشمندانه را ممکن میسازد.

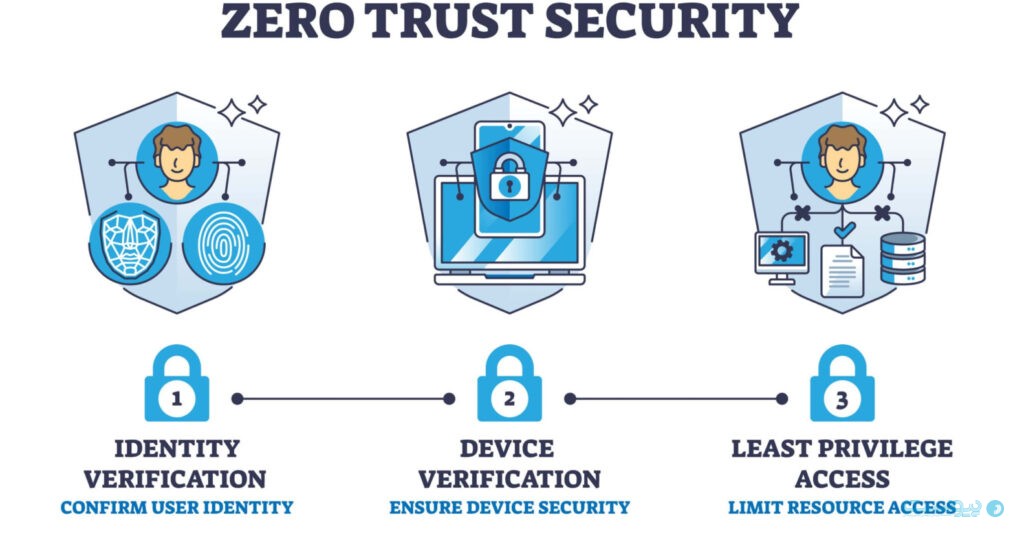

در حالی که اصول اعتماد صفر اغلب با امنیت کاربران یا موارد خاصی مانند دسترسی به شبکه بر اساس مدل ZTNA (Zero Trust Network Access) شناخته میشود، یک معماری واقعی و جامع فراتر از آن میرود و سه مؤلفه حیاتی را در بر میگیرد: کاربران، برنامهها و زیرساختها، این رویکرد یکپارچه میتواند بهطور چشمگیری وضعیت امنیتی سازمان را بهبود ببخشد.

۱. کاربران

احراز هویت قوی، اصل کمترین سطح دسترسی (Least Privilege) و بررسی مداوم وضعیت دستگاههای کاربران از ارکان بنیادی این معماری هستند. هدف این است که هیچ کاربر یا دستگاهی بدون اعتبارسنجی دقیق، به منابع دسترسی نداشته باشد.

۲. برنامهها

در معماری اعتماد صفر، برنامهها نیز نباید بهصورت پیشفرض مورد اعتماد قرار گیرند. نظارت بلادرنگ و بررسی رفتار اجرایی آنها برای جلوگیری از نفوذ یا اجرای مخرب، ضروری است. این رویکرد اعتماد ضمنی بین اجزای مختلف برنامهها را حذف کرده و امنیت داخلی آنها را تضمین میکند.

۳. زیرساختها

از تجهیزات فیزیکی مانند روترها و سوئیچها گرفته تا محیطهای ابری، دستگاههای اینترنت اشیاء IoT و حتی زنجیره تأمین، همه باید در چارچوب اصول صفر اعتماد ایمنسازی شوند. این سطح از کنترل، نقاط آسیبپذیر زیرساختی را به حداقل رسانده و تابآوری سازمان را در برابر تهدیدات افزایش میدهد.

معماری اعتماد صفر بر سه اصل اساسی بنا شده است: تأیید مداوم هویت و رفتار، دسترسی با حداقل امتیاز، و فرض همیشگی نقض امنیت. این اصول، شالودهای محکم برای ایجاد امنیتی پویا و پیشگیرانه در زیرساختهای فناوری اطلاعات فراهم میکنند.

۱. نظارت و تأیید مداوم

در معماری صفر اعتماد، تأیید یکباره هویت کافی نیست؛ باید بهطور مداوم اعتبار کاربران، دستگاهها و برنامهها بررسی شود. سازمانها باید از ترکیبی از احراز هویت چندعاملی MFA، بررسی سلامت دستگاه، و فهرست سفید برنامهها برای اطمینان از دسترسی ایمن استفاده کنند. عواملی مانند مکان کاربر، نوع سرویس یا بارکاری، و طبقهبندی دادهها نیز در تصمیمگیری امنیتی لحاظ میشوند.

۲. دسترسی با حداقل امتیاز (Least Privilege)

این اصل به معنای محدود کردن دسترسی فقط به منابعی است که کاربر یا دستگاه واقعاً برای انجام وظایف خود به آنها نیاز دارد. این دسترسی باید با استفاده از سیاستهای دقیق، کنترلهای مبتنی بر نقش، دسترسی بهموقع (Just-in-Time) و دسترسی کافی (Just Enough Access) مدیریت شود. استفاده از سیاستهای تطبیقی مبتنی بر ریسک، نیز به حفظ تعادل میان امنیت و بهرهوری کمک میکند و ریسک تهدیدات داخلی یا نفوذ از طریق حسابهای به خطر افتاده را به حداقل میرساند.

۳. فرض همیشگی نقض امنیت

در معماری اعتماد صفر، اصل بر این است که نفوذ و نقض امنیتی در هر لحظه ممکن است اتفاق بیفتد. بر همین اساس، سیستمها باید طوری طراحی شوند که در صورت بروز رخداد امنیتی، دامنه آسیب به حداقل برسد. این شامل اقداماتی مانند میکروسگمنتیشن منابع حساس، رمزگذاری سرتاسری (End-to-End Encryption)، پایش لحظهای رفتار کاربران و دستگاهها، و وجود مکانیزمهای پاسخ و بازیابی سریع در برابر حوادث امنیتی است.

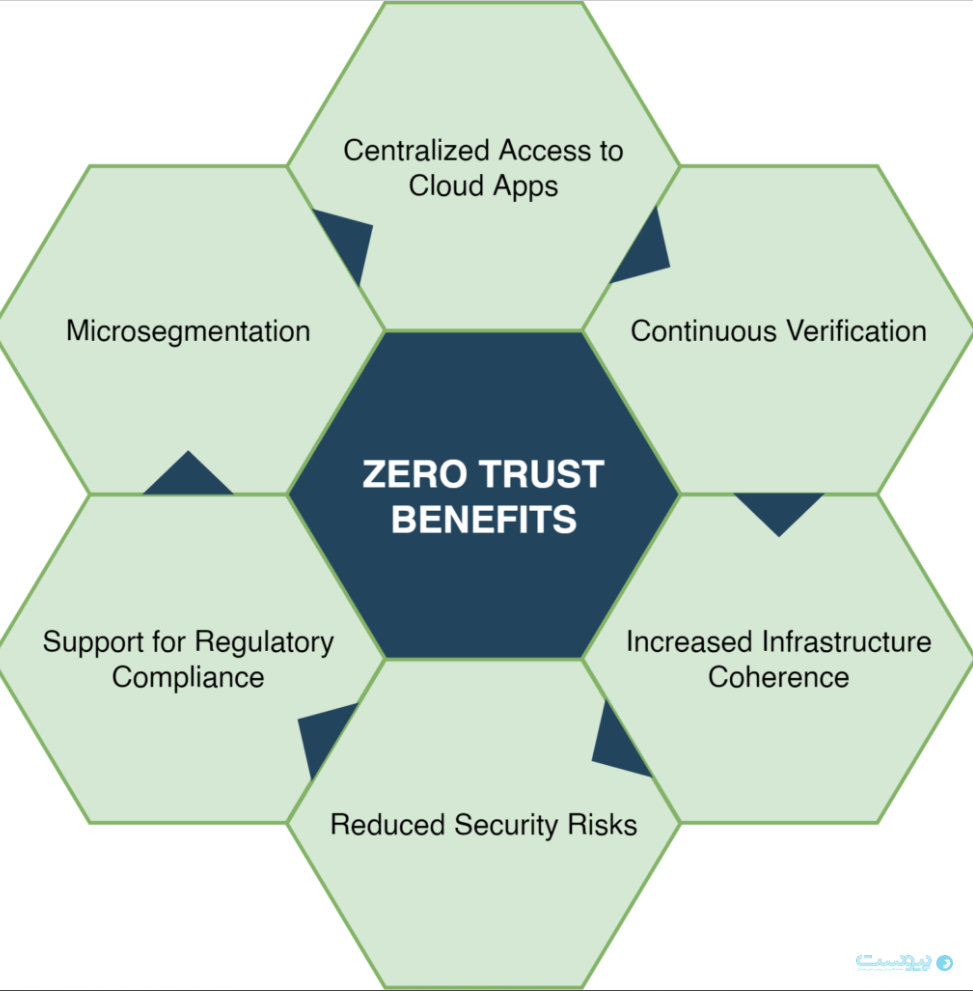

معماری اعتماد صفر، بهعنوان یک چارچوب امنیتی پیشرفته، محیطی امنتر و سازگارتر برای کسبوکارهای مدرن ایجاد میکند. این معماری نهتنها خطر حملات سایبری را کاهش میدهد، بلکه از حفاظت جامع در سراسر زیرساختهای پیچیده و متنوع فناوری اطلاعات اطمینان میدهد. مزایای کلیدی معماری اعتماد صفر به ویژه در برابر تهدیدات امنیت سایبری در حال تکامل عبارتند از:

1. امنیت بهبود یافته

ZTA با اعمال دسترسی به حداقل امتیاز، سطح حمله را به طور چشمگیری کاهش میدهد. بدین معنی که کاربران و دستگاهها تنها به منابع ضروری دسترسی دارند. احراز هویت و مجوزدهی مداوم مانع از دسترسی کاربران غیرمجاز به دادهها یا سیستمهای حساس میشود، که این امر خطر تهدیدات داخلی و خارجی را بهطور مؤثری کاهش میدهد.

2. حفاظت در برابر نقض دادهها

معماری اعتماد صفر با الزام احراز هویت برای هر درخواست، خطر نقض دادهها را به حداقل میرساند. حتی اگر یک کاربر یا دستگاه درون شبکه به خطر بیفتد، این معماری با فرض نقض امنیتی از هرگونه اعتماد ضمنی جلوگیری کرده و حرکت جانبی مهاجمان را محدود میکند.

3. افزایش دید و نظارت

یکی از ویژگیهای کلیدی معماری صفر اعتماد، نظارت و ثبت مداوم است که به سازمانها کمک میکند تا دید بهتری نسبت به فعالیتهای شبکه خود پیدا کنند. این امر باعث شناسایی سریعتر تهدیدات و پاسخدهی به موقع میشود، همچنین ردیابی دقیقتر و بهتری از رویدادها ایجاد میکند.

4. کاهش ریسک تهدیدات پیشرفته مداوم (APTs)

با جداسازی بخشهای مختلف شبکه و تأیید دسترسی در هر سطح، ZTA تأثیر تهدیدات پیشرفته مداوم APTs را که معمولاً به حرکت بدون شناسایی درون شبکه متکی هستند، بهحداقل میرساند. این امر موجب افزایش امنیت در برابر حملات پیچیده و طولانیمدت میشود.

5. مقیاسپذیری

معماری اعتماد صفر بهراحتی قابل گسترش است و بهطور مؤثر نیازهای سازمانهای کوچک و بزرگ را پوشش میدهد. این قابلیت مقیاسپذیری به سازمانها اجازه میدهد تا بهطور امن تعداد فزایندهای از کاربران، دستگاهها و برنامهها را مدیریت کنند.

6. بهبود پاسخ به حوادث

معماری اعتماد صفر به تیمهای امنیتی کنترل دقیقتری بر شبکه میدهد، که این امر به آنها اجازه میدهد تا منابع آسیبدیده را سریعاً شناسایی و ایزوله کنند. این ویژگی زمان پاسخ به حوادث را کاهش داده و از گسترش تهدیدات جلوگیری میکند.

7. پشتیبانی از کار از راه دور و محیطهای ابری

با پذیرش معماری اعتماد صفر، سازمانها میتوانند بهطور امن از نیروی کار توزیعشده و شرکای خود که در محیطهای چندابری فعالیت میکنند، پشتیبانی کنند. این معماری امکان دسترسی امن به منابع را برای کاربران فراهم میآورد بدون آنکه امنیت آنها در معرض تهدیدات سایبری قرار گیرد.

8. پاسخگویی به الزامات انطباق

معماری اعتماد صفر با الزامات حفاظت از دادههای مقرراتی مانند GDPR، HIPAA و PCI-DSS همراستا است. این معماری با کاهش سطح حمله، الزام به احراز هویت چندعاملی و اجرای کنترلهای دسترسی سختگیرانه، امنیت بهبود یافتهای را فراهم میآورد.

9. کاهش تهدیدات داخلی

با اعمال کنترلهای دسترسی سختگیرانه، معماری اعتماد صفر بهطور قابل توجهی وقوع و آسیبهای ناشی از تهدیدات داخلی را کاهش میدهد. محدود کردن دسترسی فقط به حداقل منابع ضروری برای انجام وظایف، حرکت جانبی در شبکهها را که منابع را در معرض فعالیتهای مخرب قرار میدهد، جلوگیری میکند.

10. گسترش امنیت فراتر از مکانهای شبکه ایزولهشده

معماری اعتماد صفر با استفاده از محیطهای تعریفشده توسط نرمافزار و میکروسگمنتیشن از کنترلهای دسترسی سختگیرانه برای مدیریت حرکت در سراسر شبکهها بهره میبرد. امتیازات کاربران در مکانهای مختلف همراه آنها هستند و بهطور مداوم تأیید میشوند، که باعث افزایش امنیت در محیطهای پیچیده و توزیعشده میشود.

آژانس امنیت سایبری و امنیت زیرساختهای ایالات متحده CISA هفت ارکان اصلی معماری اعتماد صفر را تعریف کرده است که به سازمانها کمک میکند تا در برابر تهدیدات سایبری مقاومتر شوند. درک این ارکان برای پیادهسازی مؤثر ZTA ضروری است:

1.هویت

هویت به ویژگیهای کاربران انسانی و غیرانسانی اطلاق میشود. درمعماری اعتماد صفر، مدیریت دسترسی به منابع باید بهطور دقیق انجام شود تا از اعطای دسترسیهای اضافی جلوگیری شود. برخی از کنترلهای دسترسی هویت شامل راهحلهای ورود یکپارچه SSO، احراز هویت چندعاملی MFA و مدیریت هویت و دسترسی IAM هستند.

2.دستگاهها

دستگاهها به هر دارایی اطلاق میشود که قادر به اتصال به شبکه هستند، مانند سرورها، لپتاپها، دستگاههای موبایل و اینترنت اشیاء. برای جلوگیری از دسترسی غیرمجاز، سازمانها باید فهرستی از تمامی دستگاهها و آسیبپذیریهای آنها داشته باشند و از تطابق تمامی دستگاهها با اصول اعتماد صفر اطمینان حاصل کنند.

3.شبکهها

شبکهها به هر کانال ارتباطی باز اطلاق میشود، از جمله شبکههای داخلی، بیسیم و اینترنت. در معماری اعتماد صفر، حفاظت از محیطهای مدرن با مرزهای نفوذپذیر ضروری است. این شامل رمزگذاری ترافیک شبکه، انتقال از تقسیمبندی سنتی به میکروسگمنتیشن، و نظارت بر رفتار کاربران و موجودیتها برای شناسایی و پاسخدهی پیشفعالانه به تهدیدات است.

4.برنامهها و بارهای کاری

برنامهها و بارهای کاری شامل تمامی سیستمها، برنامههای کامپیوتری و سرویسهایی هستند که در محیطهای مختلف اجرا میشوند. معماری اعتماد صفر به نظارت و تأیید مداوم این ابزارها میپردازد تا از استقرار ایمن آنها اطمینان حاصل شود و از دسترسیهای ایستا و اعتماد ضمنی به دسترسیهای داینامیک منتقل شود.

5.دادهها

دادهها شامل تمامی اطلاعات ذخیره شده در زیرساخت دیجیتال یک سازمان است. چه در حال حرکت، استفاده یا ذخیره شده باشند، تمامی دادهها باید از دسترسی و استخراج غیرمجاز محافظت شوند. این شامل اطلاعات ذخیرهشده در سیستمها، برنامهها، دستگاهها، شبکهها و پایگاههای داده است.

6.دید و تحلیل

یک سیستم نظارتی جامع باید بهطور فعال تمامی فعالیتهای کاربران، تعاملات دستگاهها، ترافیک شبکه و سایر دادههای مرتبط را ردیابی کند. این دادهها بهطور مداوم تجزیه و تحلیل میشوند تا تهدیدات احتمالی به سرعت شناسایی و پاسخ داده شوند.

7.اتوماسیون و ارکستراسیون

ZTA از سیستمهای خودکار برای پیادهسازی و حفظ پروتکلهای امنیتی استفاده میکند و همچنین برای رسیدگی سریع به تهدیدات امنیتی در زمان واقعی بهکار میرود. این رویکرد به افزایش کارایی و دقت پاسخ به حوادث امنیتی کمک میکند.

پیادهسازی معماری اعتماد صفر، نیازمند رویکردی سیستماتیک است که امنیت را در تمام ابعاد سازمان بازتعریف میکند. این فرآیند شامل استفاده از فناوریها، فرایندها و شیوههای جدید است تا اطمینان حاصل شود که هیچ کاربر، دستگاه یا سیستمی بهطور پیشفرض مورد اعتماد قرار نمیگیرد.

در ادامه، راهنمای گامبهگام برای پیادهسازی معماری اعتماد صفر آورده شده است:

1.شناسایی داراییها

اولین گام در پیادهسازی ZTA، شناسایی و ارزیابی تمامی داراییها، از جمله سیستمها، دستگاهها و منابع ابری است. باید فهرستی جامع از این داراییها تهیه و ارزش و آسیبپذیری هرکدام ارزیابی شود. این اطلاعات پایه برای طراحی سایر لایههای امنیتی ضروری است.

2.تأیید دستگاهها و کاربران

تمام دستگاهها و کاربران باید تأیید شوند تا از اعتبار و صحت آنها اطمینان حاصل شود. این فرآیند میتواند شامل استفاده از احراز هویت چندعاملی MFA برای کاربران، تأیید تراشههای تعبیهشده در دستگاهها و تحلیل رفتار برای دستگاههای اینترنت اشیاء IoT باشد. هدف از این مرحله اطمینان از این است که فقط کاربران و دستگاههای معتبر و شناختهشده دسترسی به منابع حساس پیدا کنند.

3.نقشهبرداری از جریانهای کاری

نقشهبرداری از جریانهای کاری یکی از ارکان اساسی در معماری اعتماد صفر است. این مرحله شامل تعریف دقیق این است که چه کسی به چه منابعی دسترسی دارد، چه زمانی میتواند به آنها دسترسی پیدا کند و بر اساس چه دلایلی این دسترسی باید اعطا شود. این نقشهبرداری کمک میکند تا دسترسیها بهطور دقیق کنترل شوند و فقط در صورت نیاز واقعی به منابع، اجازه دسترسی داده شود.

4.تعریف و اتوماسیون سیاستها

سیاستهای احراز هویت باید بر اساس ویژگیهای خاص کاربران و جریانهای کاری تعیین شوند. این سیاستها باید عوامل مختلفی مانند دستگاههای استفادهشده، موقعیت مکانی، زمان درخواست دسترسی، فعالیتهای قبلی و احراز هویت چندعاملی MFA را در نظر بگیرند. برای اتوماسیون فرآیند بررسی این ویژگیها، میتوان از فایروالها و سایر سیستمهای امنیتی استفاده کرد تا در زمان واقعی درخواستهای دسترسی مورد ارزیابی قرار گیرند.

5.آزمایش، نظارت و نگهداری

قبل از پیادهسازی کامل معماری اعتماد صفر، لازم است که سیستمها آزمایش شوند تا از عملکرد صحیح و مؤثر آنها در شناسایی و مدیریت تهدیدات اطمینان حاصل شود. پس از استقرار، نظارت مداوم بر رفتار کاربران و دستگاهها باید انجام شود تا ناهنجاریهایی که نشاندهنده نقض امنیتی است شناسایی شود. علاوه بر این، بهروزرسانیهای منظم سیستمها و نرمافزارها باید انجام گیرد تا امنیت و کارایی سیستمها بهروز و بهینه بماند.

استفاده از معماری اعتماد صفر ZTA در سازمانها به دلیل تأمین امنیت بیشتر و کاهش تهدیدات سایبری امروزه به یک بهترین شیوه تبدیل شده است. در ادامه، چندین مثال از کاربردهای مختلف ZTA آورده شده است که نشاندهنده تأثیر آن در محیطهای کاری مدرن میباشد:

1.حفاظت از دادهها، برنامهها و شبکهها

یکی از اصلیترین استفادههای معماری اعتماد صفر، حفاظت از دادهها، برنامهها و شبکهها است. با محدود کردن دسترسیها و اعمال کنترلهای امنیتی در هر لایه از زیرساخت، ZTA از دادههای حساس و منابع مهم سازمان در برابر تهدیدات خارجی و داخلی محافظت میکند.

2.تأمین دسترسی از راه دور به برنامهها و منابع موجود در محل و ابری

با رشد نیروی کار از راه دور و محیطهای ابری، سازمانها نیاز به روشی دارند که دسترسی امن و تأیید شده به منابع در محل و ابری را فراهم کند. معماری اعتماد صفر این امکان را میدهد که از هر مکان و از طریق هر دستگاهی، کاربران تنها به منابع مورد نیاز خود دسترسی پیدا کنند و این دسترسی تحت نظارت و تأیید دائم قرار گیرد.

3.شناسایی تهدیدات داخلی و کاهش آسیبهای احتمالی

ZTA با نظارت مستمر بر رفتار کاربران و دستگاهها، میتواند تهدیدات داخلی را شناسایی کرده و از گسترش آنها در سراسر شبکه جلوگیری کند. این قابلیت بهویژه برای جلوگیری از حملات داخلی یا سوءاستفاده از دسترسیهای کاربری مفید است.

4.جایگزینی یا تقویت VPN برای گسترش کنترل دسترسی ایمن به اتصالات از هر مکانی

VPNهای سنتی ممکن است در مقابل تهدیدات جدید آسیبپذیر باشند. با استفاده از معماری اعتماد صفر، میتوان بهجای اتکاء به VPNها، دسترسی امن و کنترلشده به شبکهها و برنامهها را از هر مکانی برای کاربران فراهم کرد، بدون آنکه اطلاعات حساس در معرض خطر قرار گیرد.

5.کنترل یا مسدود کردن استفاده از برنامههای غیرمجاز (IT سایهای)

یکی از چالشهای مهم امنیتی در سازمانها، استفاده غیرمجاز از برنامهها یا سیستمهای IT سایهای است. ZTA از طریق نظارت دقیق و کنترلهای دسترسی، استفاده از برنامههای غیرمجاز را شناسایی کرده و آنها را مسدود میکند، بدین ترتیب از ورود تهدیدات و آسیبهای بالقوه جلوگیری میشود.

6.گسترش دسترسی محدود و کمترین امتیاز به طرفهای خارجی مانند شرکا و مشتریان

ZTA به سازمانها این امکان را میدهد که دسترسی محدود و امن به منابع خود را به طرفهای خارجی، مانند شرکا، تأمینکنندگان و مشتریان، فراهم کنند. این دسترسیها بهطور دقیق کنترل و نظارت میشوند تا تنها اطلاعات و منابع مورد نیاز به اشتراک گذاشته شوند.

7.دستیابی به کنترل دسترسی بر محیطهای ابری و کانتینری

با توجه به استفاده گسترده از محیطهای ابری و کانتینری در سازمانها، معماری اعتماد صفر امکان کنترل دقیق دسترسی به این منابع را فراهم میکند. این کنترلها مانع از دسترسی غیرمجاز به دادهها و سرویسهای ابری میشود و سطح امنیتی را در این محیطها افزایش میدهد.

8.مشاهده دستگاههای اینترنت اشیاء (IoT)

دستگاههای IoT که به شبکههای سازمان متصل میشوند، میتوانند نقاط آسیبپذیری را ایجاد کنند. معماری اعتماد صفر از طریق نظارت و اعتبارسنجی دستگاههای IoT، از دسترسی غیرمجاز به شبکه جلوگیری میکند و از امنیت بیشتر در برابر تهدیدات احتمالی حمایت میکند.